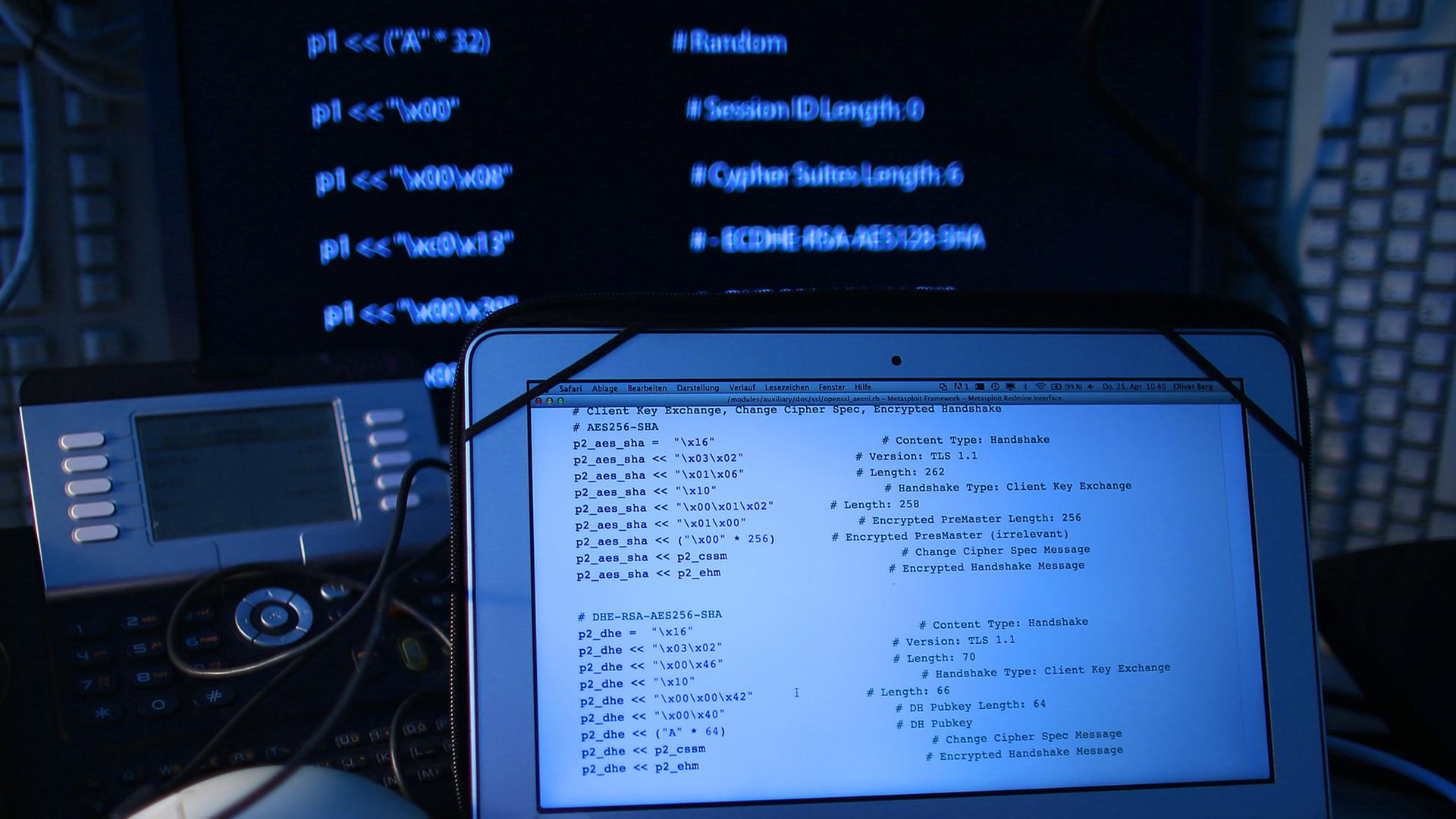

Da muss man unterscheiden zwischen den Angriffsszenarien, die die Cyber-Militärs entwickelt und im Labormaßstab ausprobiert haben. Die aber die Cyber-Militärs erst einsetzen wollen, wenn SDN sich in der Kommunikationslandschaft weitgehend durchgesetzt hat. Da geht es nämlich darum, die Netzwerke einfach abzuschalten. Und auf der anderen Seite die Angriffsszenarien, bei denen es um Spähattacken geht. Das machen Nachrichtendienste schon heute. Aufgabe: Eintrittspunkte und Austrittspunkte von Tunneln ausfindig machen, über die gesicherte Verbindungen laufen. Treasuremap in dieser Woche hat noch mal gezeigt, dass die NSA diese Punkte kennt.

Zwischenfrage: Was kann ein Nachrichtendienst denn mit diesem Wissen anfangen, wenn der die Punkte kennt, an denen eine Kommunikationsverbindung getunnelt wird?

Er greift die Datenpäckchen vor dem Eintrittspunkt des Tunnels ab, weil sie da noch ungeschützt sind. Tunneling: Verpacken der Datenpäckchen in Tarndatenpäckchen. Wer weiß, wo das passiert, kann an die originalen Datenpäckchen heran. Deshalb machen Nachrichtendienste das. Sie wollen mitlesen.

Zwischenfrage: Bei Software Defined Networks werden ja alle Netzkomponenten wie Router, Switches oder Firewalls über offene Programmierschnittstellen zentral konfiguriert. Erhöht das gegenüber den dezentralen Konfigurationen mit ihren vielen Spielarten nicht auch die Sicherheit?

Da sind sich die Experten nicht einig. Es gilt: Jede zentrale Konfiguration und Steuerung macht dann das ganze Netz unsicher, wenn diese zentrale Stelle nicht ausreichend gesichert ist. Angreifer braucht nur noch diese eine Stelle zu übernehmen und kann alle von ihr abhängigen Netzkomponenten steuern. Deshalb haben die Cybermilitärs ja auch Angriffskonzepte entwickelt, die auf eben diese zentrale Stelle eines SDN abzielen, die soll übernommen werden, und wer die hat, kann das ganze Netz umkonfigurieren oder abschalten.

Zwischenfrage: Durch diese zentrale Verwaltung kann aber doch auch neue Sicherheitssoftware sehr viel schneller auf alle Netzkomponenten gebracht werden.

Das kann in der Tat den Sicherheitsstandard erhöhen, hat aber ein paar Voraussetzungen. 1. Voraussetzung: Hohe und effiziente Abschirmung der Steuerungsserver für das SDN 2. Voraussetzung: Verkehrs- und Nutzerdaten müssen aus Sicherheitsgründen sehr viel intensiver analysiert werden als im konventionellen Netzmanagement. Diese Auswertung erfolgt zentral. Da liegt ein weiterer Angriffspunkt. Nachrichtendienste greifen diesen zentralen Analysepunkt eines SDN an, um möglichst viele Verkehrs- und Nutzerdaten zu erbeuten.