"Ich glaube, dass es für uns alle ein Glück ist, heute zu leben. In dieser bedeutenden Zeit, da die Menschheit online ging."

Der Finne Mikko Hyppönen ist Chefforscher der Firma F-Secure, gilt als Meister in Sachen "Malware", kennt sich aus mit Viren, Würmern, Trojanern und all den anderen "Schadprogrammen", die das Internet in ein El Dorado von Kriminellen, Spionen und Cyber-Kriegern zu verwandeln drohen.

"Indem wir all unsere Systeme online stellen und alles miteinander verknüpfen, setzen wir uns völlig neuen Gefahren aus."

Das Internet: ein El Dorado für Kriminelle, Spione und Cyber-Krieger

Weil es im Internet keine Grenzen und keine Distanzen gebe, Geografie hier keine Rolle mehr spiele. Im Internet ist jeder eines jeden Nachbarn. Nur Millisekunden voneinander entfernt.

"Ich fürchte, es wird viel schlimmer werden, bevor es besser wird. Vielleicht haben wir mit diesem Internet ein Monster geschaffen."

Mitte September sprach der Finne in Berlin, in einem schicken Saal an der Karl-Marx-Allee, vor einer großen Schar Militärs aus dem In- und Ausland. In der ersten Reihe lauschten Verteidigungsministerin Ursula von der Leyen, ihre Staatssekretärin und ihre Generäle. Die Bundeswehr will sich neu in Stellung bringen an der Cyber-Front. Die Ministerin hatte extra einen Tagesbefehl erlassen.

Soldatinnen und Soldaten, zivile Mitarbeiterinnen und Mitarbeiter!

Die Bundeswehr ist im Cyber-Raum auf mindestens zwei Arten betroffen: Erstens ist der Cyber-Raum bereits heute ein fester Begleiter konventioneller Operationsführung und stellt somit eine eigene Dimension dar – wie bislang Land, Luft, See und Weltraum. Zweitens ist die Bundeswehr eine hochgradig vernetzte, zunehmend digitalisierte Großorganisation, die sich schützen muss.

Forsch und frohgemut stellte sich Ursula von der Leyen gleich zu Beginn der Tagung vor die Kameras:

"Wir fangen nicht bei Null an. Wir haben allein 15.000 Dienstposten, die sich mit dem Thema Cyber/IT beschäftigen. Über eine Milliarde wird im Jahr investiert in die grüne und in die weiße IT. Alles gut und richtig. Aber das ist alles zerstreut über die gesamte Bundeswehr. Und deshalb können wir uns sehr viel effizienter aufstellen."

Soldatinnen und Soldaten, zivile Mitarbeiterinnen und Mitarbeiter!

Die Bundeswehr ist im Cyber-Raum auf mindestens zwei Arten betroffen: Erstens ist der Cyber-Raum bereits heute ein fester Begleiter konventioneller Operationsführung und stellt somit eine eigene Dimension dar – wie bislang Land, Luft, See und Weltraum. Zweitens ist die Bundeswehr eine hochgradig vernetzte, zunehmend digitalisierte Großorganisation, die sich schützen muss.

Forsch und frohgemut stellte sich Ursula von der Leyen gleich zu Beginn der Tagung vor die Kameras:

"Wir fangen nicht bei Null an. Wir haben allein 15.000 Dienstposten, die sich mit dem Thema Cyber/IT beschäftigen. Über eine Milliarde wird im Jahr investiert in die grüne und in die weiße IT. Alles gut und richtig. Aber das ist alles zerstreut über die gesamte Bundeswehr. Und deshalb können wir uns sehr viel effizienter aufstellen."

Pläne für ein deutsches Cyberkommando

"Grüne IT" ist die militärische Informationstechnologie, weiße die zivile. Die Ministerin und ihr Stab hatten sich auf Auslandsreisen umgeschaut, wie es andere so machen. In Indien etwa und Israel.

"Wir wollen deshalb ein Cyber-Informationsraum-Kommando gründen, damit wir diese ganzen Kompetenzen bündeln, damit zeitgemäß sind, moderner und sehr viel effektiver werden können."

Ein deutsches Cyber-Kommando. Wie es die USA und viele andere Nationen längst haben.

"Damit wir auf Augenhöhe gemeinsam auch die Dinge vorantreiben können."

Man will "gut aufgestellt" sein – eine in Berlin oft strapazierte Redewendung. Die Digitalisierung der Bundeswehr, heißt es im Tagesbefehl, soll "als querschnittlicher Innovationshebel vorangetrieben werden". Die Details regelt ein "Aufbaustab".

"... eine kleine, schlagkräftige Gruppe ..."

... unter Rüstungs-Staatssekretärin Katrin Suder. Und die findet: Die Militärs verzetteln sich.

"Wenn wir aufs Haus gucken, stellen wir fest, dass wir wenige Ressourcen haben – und die auch noch verstreut."

Man verschwende viel Kraft nach innen – wegen zu komplizierter Strukturen.

"Und nach außen auch, weil – ob das jetzt das Innenministerium ist oder das BSI oder auch unsere Verbündeten – wir haben halt wahnsinnig viele Schnittstellen. Und das ist auf jeden Fall nicht sinnvoll. Gerade dann, wenn wir etwas, das wir als 'scare resource' bezeichnen – also wenn wir eh so wenig davon haben –, das dann auch noch zersplittern. Das können wir uns wirklich nicht leisten."

Ein deutsches Cyber-Kommando. Wie es die USA und viele andere Nationen längst haben.

"Damit wir auf Augenhöhe gemeinsam auch die Dinge vorantreiben können."

Man will "gut aufgestellt" sein – eine in Berlin oft strapazierte Redewendung. Die Digitalisierung der Bundeswehr, heißt es im Tagesbefehl, soll "als querschnittlicher Innovationshebel vorangetrieben werden". Die Details regelt ein "Aufbaustab".

"... eine kleine, schlagkräftige Gruppe ..."

... unter Rüstungs-Staatssekretärin Katrin Suder. Und die findet: Die Militärs verzetteln sich.

"Wenn wir aufs Haus gucken, stellen wir fest, dass wir wenige Ressourcen haben – und die auch noch verstreut."

Man verschwende viel Kraft nach innen – wegen zu komplizierter Strukturen.

"Und nach außen auch, weil – ob das jetzt das Innenministerium ist oder das BSI oder auch unsere Verbündeten – wir haben halt wahnsinnig viele Schnittstellen. Und das ist auf jeden Fall nicht sinnvoll. Gerade dann, wenn wir etwas, das wir als 'scare resource' bezeichnen – also wenn wir eh so wenig davon haben –, das dann auch noch zersplittern. Das können wir uns wirklich nicht leisten."

Deutsche Cyber-Kerntruppe kommt bescheiden daher

Staatssekretärin Suder, 44 und Doktorin der Physik, arbeitete für die Beratungsfirma McKinsey, als die Ministerin sie vor gut einem Jahr in die politische Führung der Bundeswehr lockte. Bis Frühjahr 2016 soll Suder Lösungen liefern. Man hört ihr die Unternehmensberaterin noch an.

"Aber ja, wir müssen noch was tun. Deshalb bündeln wir, deshalb machen einen Fokus, wir machen Schwerpunktbildung, klassisch, wie das funktioniert, um eben zu sagen: Das ist uns jetzt wichtig und hier müssen wir ran. Ja, so ist es."

"Aber ja, wir müssen noch was tun. Deshalb bündeln wir, deshalb machen einen Fokus, wir machen Schwerpunktbildung, klassisch, wie das funktioniert, um eben zu sagen: Das ist uns jetzt wichtig und hier müssen wir ran. Ja, so ist es."

Die 15.000 IT-Mannen, mit denen die Ministerin prahlt, dürften jeden Soldaten umfassen, der schon einmal eine Maus in der Hand hatte. Die deutsche Cyber-Kerntruppe kommt eher bescheiden daher. In Euskirchen, westlich von Bonn, sitzt das CERTBw, das Computer Emergency Response Team – 40 Experten, die von hier aus die IT-Infrastruktur der Bundeswehr überwachen. Denn Heer, Marine und Luftwaffe betreiben an die 200.000 Computer. Und die sollen bitte weder ausspioniert noch sabotiert werden.

60 deutsche Info-Krieger kämpfen im Cyber-Krieg

14 Kilometer entfernt, in der Tomburg-Kaserne in Rheinbach, residiert die Bundeswehr-Einheit "Computer Netzwerke Operationen", kurz CNO. Eine Schar von etwa 60 Info-Kriegern. Es sind "Hacker in Uniform", die auch Angriffe auf fremde Netzwerke üben. Was sie genau treiben, bleibt bislang nebulös. In einer "Strategischen Leitlinie Cyber-Verteidigung" heißt es:

"Offensive Cyber-Fähigkeiten der Bundeswehr sind als unterstützendes, komplementäres oder substituierendes Wirkmittel anzusehen."

Bei Auslandsmissionen etwa sollen deutsche Cyber-Krieger künftig in der Lage sein, die Kommunikation des Gegners ...

"... einzuschränken, gegebenenfalls sogar auszuschalten."

Doch auch für einen Cyber-Einsatz, versichert das Ministerium, bräuchte es den Segen des Deutschen Bundestages.

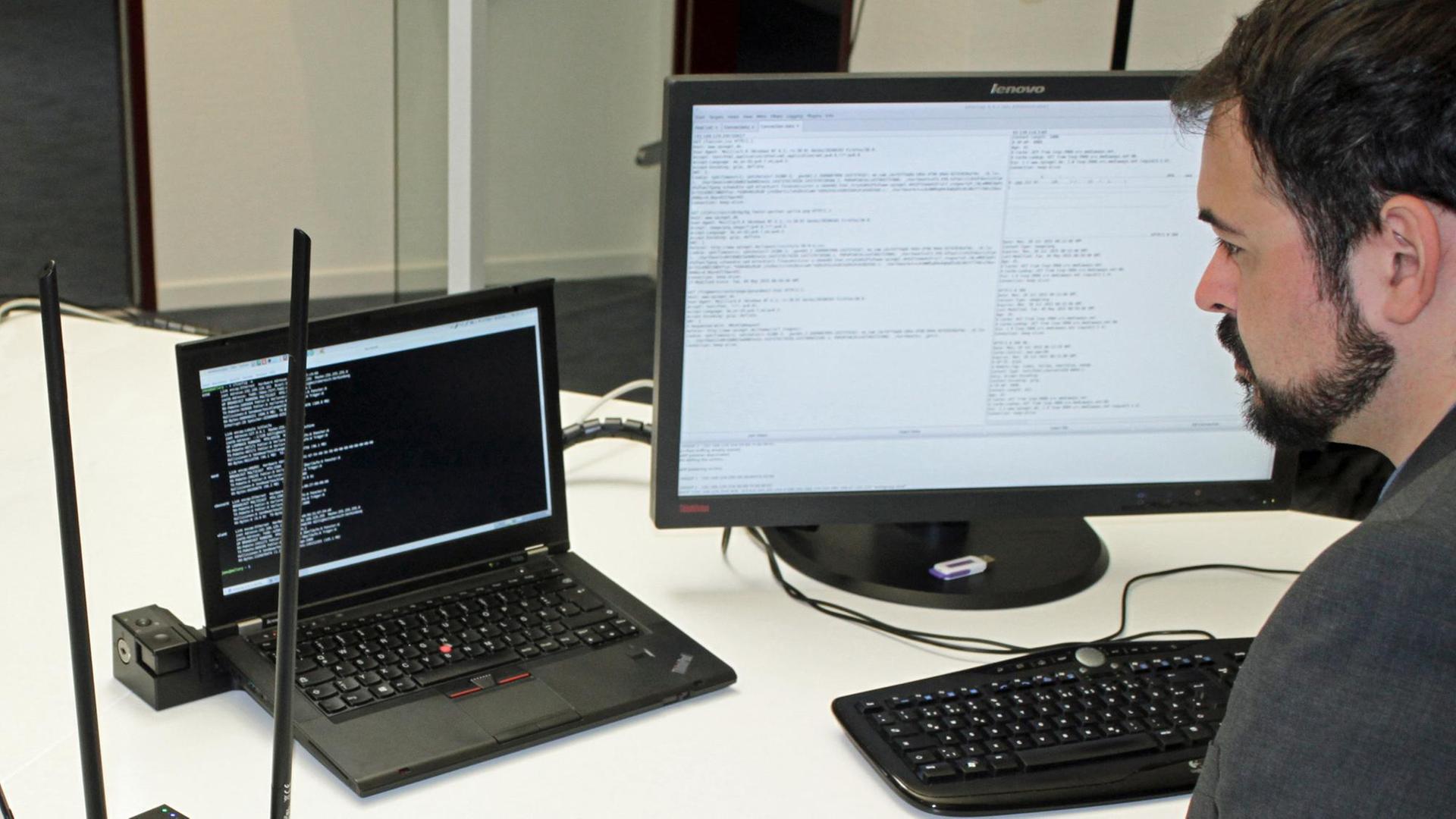

"Was ich jetzt mache: Ich wähle mich in diese Infrastruktur ein, umgehe jegliche Schutzmechanismen. Dauert ein bisschen. Ich brauch den Handshake... und ich bin connected. Was ich jetzt habe, ist ein internes Netz und ich kann mich entsprechend ausbreiten ..."

Bis zu 6.500 Angriffe täglich auf das Netz des Bundes

Die Militärs staunten in Berlin nicht schlecht, als ihnen Profis vorführten, wie leicht sich ein Unbefugter in die Steuerung von U-Bahn-Netzen, Kraftwerken und anderen Anlagen einloggen kann – manchmal sogar ohne Passwort. Und mit welchen Tricks sich Hacker sonst so Zugang zu kritischer Infrastruktur verschaffen.

"Zum einen haben die Energieversorger in Westeuropa, die angegriffen worden sind, E-Mails erhalten, die waren sehr gut gemacht, sehr stark personalisiert. In diesen Emails verbargen sich dann halt Links auf Trojaner oder Trojaner selber."

Die Bedrohung, sagen die Experten, sei riesig. Der weltweite Schaden wird auf 400 Milliarden Dollar jährlich taxiert. 2014 gab es im Internet, so die Firma Kaspersky, 3,9 Millionen Attacken – pro Tag. Im Netz des Bundes werden täglich bis zu 6.500 Angriffe registriert. Längst machen beinahe täglich spektakuläre Cyber-Zwischenfälle Schlagzeilen.

Im Sommer machte eine wochenlange Attacke auf das Netz des Deutschen Bundestages Schlagzeilen.

In den USA sorgt aktuell ein Datendiebstahl im Office of Personnel Management für Aufsehen.

Chinesische Hacker sollen dort rund 18 Millionen Datensätze von Staatsbediensteten erbeutet haben.

Priorität für den Schutz der Truppe - und ihrer Technik

Seit Ende Juli ist in Deutschland das "IT-Sicherheitsgesetz" in Kraft. Telekommunikationsanbieter, auch Betreiber von Atomkraftwerken, müssen Cyber-Angriffe nun den Behörden melden. Auch andere Säulen der "kritischen Infrastruktur" sollen bis Ende 2018 neue Sicherheitsstandards umsetzen. Etwa die Bereiche Transport und Verkehr, Energie, Wasser, Kommunikation, Ernährung, Gesundheit, Finanzen und Versicherungen. Noch immer aber gebe es in Deutschland keine systematische Schwachstellen-Analyse, schon gar nicht in den militärischen Netzen, berichtet Felix Lindner, ein ehemaliger Hacker, der für Firmen und Behörden nach Lücken in ihren Systemen sucht.

"Jedes Mal, wenn jemand sagt: 'Könntet ihr mal folgendes militärisches Netz testen?', kommt irgendein General vorbei und killt das ganze Projekt. Weil: Wenn man ein schlechtes Bauchgefühl hat und gehackt wird, kann man sagen: Ups, Scheiße, die Russen. Wenn man es schriftlich hatte, was man zu tun hatte und dann gehackt wird, ist das schlecht für die Pension."

Ministerin von der Leyen gelobt, dem Schutz der Truppe und ihrer Technik jetzt Priorität einzuräumen.

"Alle wissen, dass die Waffensysteme schon heute hochkomplex sind – weit mehr Software als Hardware. Ich nehme immer gern als Beispiel den Eurofighter, der allein in sich 100 Kilometer Kabel trägt und 80 Computer. Ein Festmahl für jeden Hacker."

"Malware" wird immer raffinierter

Man müsse diese Mahlzeit, meint die Ministerin, zumindest teurer machen. Doch die "Malware" wird immer raffinierter. Um Dokumente, Patente, Pläne und Programme zu stehlen, kommt heute hochkomplexer Code zum Einsatz. Kenner sprechen vom "APT", dem Advanced Persistent Threat – also einer hoch entwickelten, permanenten Gefahr. Die Königsklasse trägt klangvolle Namen wie Flame, Gauss, DragonFly oder Red October.

Mikko Hyppönen berichtete etwa von einem Trojaner namens Turla, der in Botschaften, Militäranlagen und Pharmaunternehmen entdeckt wurde – und vermutlich russischen Ursprungs ist.

"Wenn Turla Informationen stiehlt, schickt er sie an einen Server, der sie an einen weiteren Server schickt, der sie an einen dritten Server weiterleitet, der sie ins All schickt – an einen Satelliten."

Zweck der Übung: Der Satellit strahlt die Information über ganz Europa ab.

"Der einzige Grund: Dadurch ist es unmöglich, herauszufinden, wo die Täter stecken. Ziemlich clever. Unsere Arbeit wäre um vieles einfacher, wenn der Gegner dumm wäre."

In den USA stehen schon heute über 3.000 Internet-Krieger bereit, bis 2018 sollen es bis zu 8.000 sein. Eine Cyber-Attacke gilt hier längst als Bedrohung Nummer eins. Alle Waffengattungen haben ihre eigenen Cyber-Einheiten. Hinzu kommen das zentrale "Cyber Command" und Cyber-Agenten der vielen Geheimdienste. Für "Cybermissionen" fließen – trotz Sparmaßnahmen – Milliarden Dollar.

Deutsche Behörden fragen sich derweil: Wer ist eigentlich zuständig? Schwer zu sagen, meint Marcel Dickow, Forschungsgruppenleiter Sicherheitspolitik bei der Stiftung Wissenschaft und Politik.

"Es treten sich alle auf die Füße. Und die Frage ist natürlich: Von wo und von wem wird man angegriffen? Nicht alles ist militärischer Angriff – das wenigste, um genau zu sein. Und deswegen ist die Rolle der Bundeswehr in Bezug auf die Cyberverteidigung Deutschlands natürlich auch nur eine sehr kleine."

Grenzen zwischen zivil und militärisch verschwimmen im Cyberspace

Cyber, kontert die Staatssekretärin Suder, sei halt anders.

"Ich glaube auch: Das Wichtige ist das Miteinander, und das lehrt eigentlich Cyber. Keiner alleine kriegt das Problem gelöst, weil die Grenzen aufgelöst sind."

Ihre Ministerin kultiviert ein neues Lieblingswort: überlappend.

"Wir, die wir so gewohnt sind, in Abgrenzungen, in Zuständigkeiten, in Hierarchien zu denken und zu arbeiten, wir müssen völlig anders denken. Nämlich wir müssen überlappend denken."

Von der Leyen drückt aufs Tempo. Und deutet auch den Grund an - Russlands neue Form der Kriegführung:

"Die Bedrohung durch Cyber-Angriffe ist fester Bestandteil konventioneller Operationsführung geworden. Das konnten wir in der Georgien-Krise 2008 beobachten, aber ganz aktuell auch in der Form der hybriden Kriegsführung, die wir in der Ukraine sehen."

Die Grenzen zwischen zivil und militärisch verschwimmen im Cyberspace. Über die Identität von Tätern und ihre Motivation wird oft nur gemutmaßt. Ein Krieg wird nicht mehr erklärt. Und: Um sich alle Optionen offenzuhalten, versuchen Cyberkrieger, schon in Friedenszeiten in die Systeme potenzieller Gegner einzudringen. Eine Herausforderung für einen demokratischen Rechtsstaat, der gern die Kontrolle über seine Infrastruktur wie auch sein Militär behalten möchte. Hier drohen Barrieren zu fallen. Sicherheitsforscher Dickow rät, zumindest den Schutz unserer Netze eher nicht den Militärs anzuvertrauen:

"Im Zweifelsfalle sind es wahrscheinlich die Institutionen die selbst keine eigenen Interessen verfolgen – im Sinne von: Erkenntnissen bei anderen zu erlangen. Also da ist das BSI sicherlich gut aufgestellt. Aber es muss dafür natürlich noch unabhängiger werden, nicht weisungsbedingt sein, wie das im Moment der Fall ist."

Wer ist eigentlich der Feind? Und wo, zum Teufel, steckt er?

Das Gros böswilliger Cyber-Aktivitäten ist noch immer krimineller Natur. Für diesen zivilen Bereich ist das BSI, das Bundesamt für Sicherheit in der Informationstechnik, da. Es betreibt in Bonn ein Nationales Cyber-Abwehrzentrum mit 600 Planstellen. Auch deutsche Nachrichtendienste fühlen sich aufgerufen, im Cyberspace mitzukämpfen. Der Bundesnachrichtendienst verfügt seit 2013 über die Unterabteilung "Cyber Intelligence". Für das Bundesamt für Verfassungsschutz ist sein Präsident Hans-Georg Maaßen bei der Tagung in Berlin präsent. Mit ernster Miene:

"Wir sehen, dass ausländische Nachrichtendienste hervorragend aufgestellt sind, dass es organisierte Kriminelle gibt, die im Auftrag von ausländischen Nachrichtendiensten arbeiten. Wir sehen, dass es terroristische Gruppierungen gibt, die sich Cyber-Kompetenzen erarbeiten, erwerben – Stichwort: Cyber-Kalifat. Wir sehen, dass unser Gegenüber den Cyberraum im Grunde genommen für all das verwendet, was er im militärischen und nachrichtendienstlichen Raum in der Realwelt auch machen würde."

Spionage, Sabotage, Desinformation. Es ist ein düsteres Bild, das Maaßen zeichnet. Er spricht von Flüchtlingen in Afghanistan, die durch gezielte Falschinformationen nach Deutschland gelockt würden. Von Demonstranten, aufgestachelt zu Gewalttaten per Twitter. Von sogenannten "False-flag-Attacken" – Operationen unter falscher Flagge. Wer kann schon sicher sagen, ob etwa das berüchtigte "Cyber-Kalifat" nicht in Wirklichkeit von den Russen geschaffen wurde? Ob diese Russen wiederum eigentlich Chinesen sind? Oder vielleicht doch Amerikaner?

Die Gefechtslage ist kompliziert, das neue, digitale Schlachtfeld schwer zu fassen. Die Befehlshaber, gewohnt in Räumen und Truppenstärken zu denken, sind desorientiert. Wer ist eigentlich der Feind? Und wo, zum Teufel, steckt er? Sie wissen nicht, wohin sie die Gewehrläufe richten sollen.

"Zuschreibung ist unser entscheidendes Problem in der Online-Sicherheitswelt. Herauszufinden, wo die Angriffe eigentlich herkommen und wer wirklich dahintersteckt."

"Das Problem der Attribution ist, glaube ich, das große Problem, das wir im Moment haben. Wenn Sie nicht wissen, wer es war, können Sie wild in die Luft schießen – aber es hilft nichts", meint auch Elmar Gerhards-Padilla vom Fraunhofer Institut FKIE. Zudem, berichtet Claudia Nemat, Vorstand der Deutschen Telekom, seien die Basics des Hackens kinderleicht:

"Und man muss auch sagen: Diese Cyberwaffen sind ja ziemlich einfach zu besorgen. Einige Tools sind sogar von Laien bedienbar. Und so erklärt es sich, dass ein 18-jähriger Schüler monatelang ein Rechenzentrum in Sachsen-Anhalt lahmlegen konnte."

"Regierungen, die Malware und Viren schreiben"

Noch immer gibt es Hacker, die aus Spaß und Neugier in Systeme eindringen. Und sogenannte "Hacktivisten", die etwa gegen Konzerne protestieren wollen. Und Kriminelle, die Konten abräumen und Firmen erpressen. Doch zu den Akteuren zählen längst auch die Staaten selbst.

"Anfang der 90er-Jahre hätte das wie Science Fiction geklungen: Regierungen, die Malware und Viren schreiben. Aber genau das erleben wir heute."

Als übliche Verdächtige für Spionage und Sabotage gelten im Westen Länder wie China, Russland, der Iran und Nordkorea. Die Experten von Kaspersky aber sagen: 44 Prozent aller böswilligen Attacken kamen 2014 aus den USA und Deutschland. Staatssekretärin Suder winkt ab:

"Offensiv und defensiv – ist irgendwann die Frage, wie es vergleichbar ist, und ob es nicht verschwimmt. Und insofern glaube ich: Wir brauchen Cyber-Fähigkeiten. Und die Offensiv-Defensiv-Debatte ist eine regulatorische, die extrem schwierig ist. Von der Fähigkeitsseite kann ich nur sagen: Wir brauchen Cyber-Fähigkeiten!"

Mindestens 15 Nationen arbeiten an offensiven Fähigkeiten. Andere sagen: Es sind eher 30. Spätestens seit den Enthüllungen des Whistleblowers Edward Snowden weiß die Welt, wie aggressiv US-Geheimdienste und ihre angelsächsischen Partner im Cyberspace agieren. Dass sie Leitungen anzapfen, Netzwerke hacken, Informationen stehlen und feindliche Systeme sabotieren. Dass sie selbst genau das tun, wofür sie andere oft scharf kritisieren.

"Für ein Land wie Deutschland, das ja sehr stark an Partnerschaften, an Bündnisse glaubt, ist das Vertrauen stark erschüttert. Das muss jetzt wieder aufgebaut werden. Man kann nicht behaupten, dass unsere Freunde sehr viel investieren würden. Also die Botschaften, die man aus den USA, aus Großbritannien bekommt, sind nicht besonders ermutigend."

Und trotzdem blieben es Partner, sagt Sicherheits-Forscher Dickow:

"Wir müssen jetzt etwas tun, was wir vor vielen Jahrzehnten schon einmal getan haben: Wir müssen nämlich unsere gemeinsamen Werte definieren."

Wie viel Aggression ist erlaubt?

Ein Problem: Wie viel Aggression ist erlaubt? Darüber debattieren Juristen und Diplomaten auf internationaler Ebene. Als Wendepunkt gilt Stuxnet. Ein Wurm, der 2009 – nach einhelliger Expertenansicht – von den USA und Israel in Umlauf gebracht wurde, um die Uran-Anreicherungsanlagen im Iran zu treffen. Mit Erfolg: Tausende Zentrifugen sollen – im wahrsten Sinne der Wortes "durchgedreht" sein – und sich selbst zerstört haben. Der erste bekannte Fall eines durch Malware verursachten physischen Schadens. Er blieb nicht der einzige: So wurde 2014 bekannt, dass es Hackern gelungen war, den Hochofen eines deutsches Stahlwerks massiv zu beschädigen.

"Es ist ein Rennen. Alle Regierungen, Rüstungsfirmen und Militärs investieren heftig in defensive, aber auch offensive Fähigkeiten. Und scheinen kein Interesse zu haben, ihr Tempo zu drosseln."

Das Wettrüsten im Cyberspace hat längst begonnen. Fast wie einst im Kalten Krieg.