Manfred Kloiber: Das Spektrum der Sicherheitslücken, die auf der "Black Hat" vorgestellt werden, ist groß. Meist geht es um relativ neu entdeckte Lücken. Doch immer wieder sind es auch Lücken, die seit Jahren bestehen und bei denen es eigentlich unverständlich ist, warum die Schwachstellen nicht geschlossen werden. Eine solche Lücke beschreiben die Sicherheitsforscher Billy Rios, Jesse Young und Jonathan Butts in ihrem Vortrag. Jan, was ist das für eine Schwachstelle und was ist das Besorgniserregende daran?

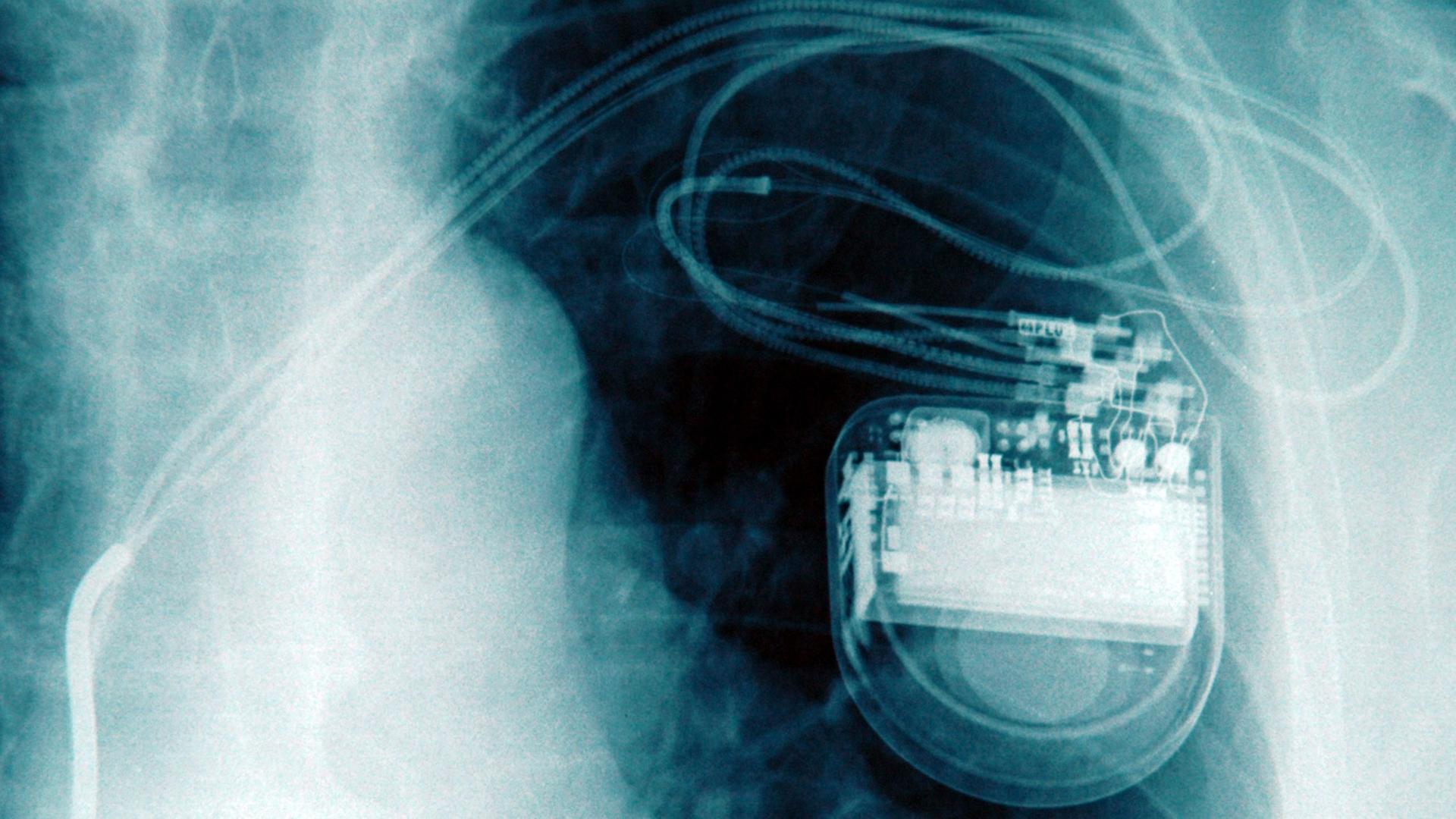

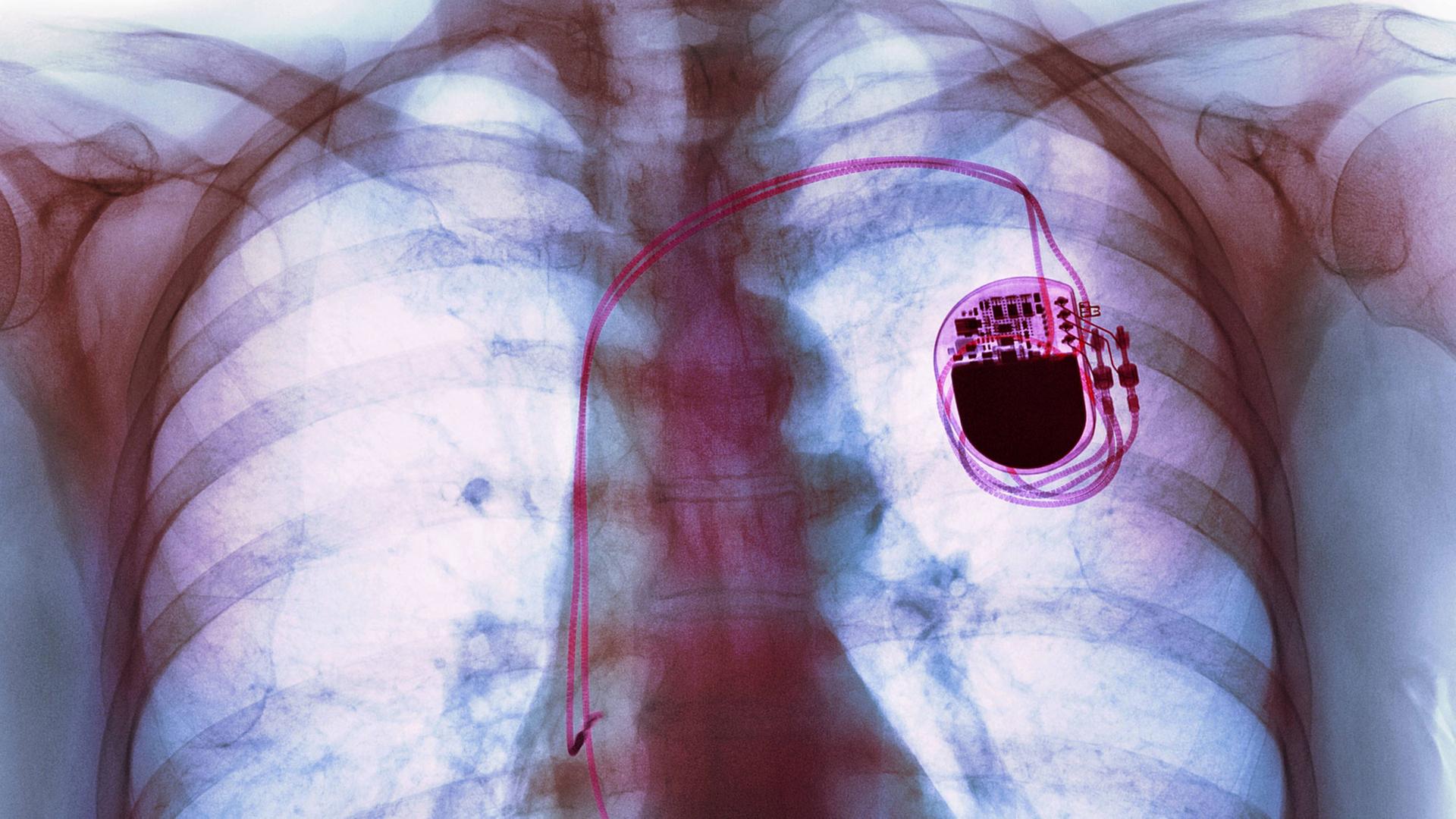

Jan Rähm: Die Forscher stellen einen Angriff auf Herzschrittmacher und Insulinpumpen der Firma MedTronic vor, die nicht nur aus der Ferne durchführbar sein sollen. Vor allem ist der Angriff auf die Schrittmacher bereits seit mindestens 18 Monaten dem Hersteller bekannt. Der stuft das Problem allerdings als gering ein. Die Forscher widersprechen. Die BBC hat ein Video veröffentlicht, in dem einer der Hacker den Angriff zeigt.

Jan Rähm: Die Forscher stellen einen Angriff auf Herzschrittmacher und Insulinpumpen der Firma MedTronic vor, die nicht nur aus der Ferne durchführbar sein sollen. Vor allem ist der Angriff auf die Schrittmacher bereits seit mindestens 18 Monaten dem Hersteller bekannt. Der stuft das Problem allerdings als gering ein. Die Forscher widersprechen. Die BBC hat ein Video veröffentlicht, in dem einer der Hacker den Angriff zeigt.

Vielfache Manipulationsarten möglich

Kloiber: Sie sagen, er führt den Angriff vor. In welcher Art können die Angreifer den Herzschrittmacher manipulieren?

Rähm: Gelinde gesagt: In jeglicher Art. Der Zugang zum Schrittmacher ist hart codiert, daher fest voreingestellt und das nutzen die Hacker aus. Sie gaukeln dem Gerät vor, es habe eine Verbindung zum Netz des Herstellers und können so manipulierte Firmware aufspielen. Damit können sie nach Belieben die Frequenz der Impulse des Schrittmachers verändern, und sie können ihn auch ganz anhalten. Was das für den Träger eines solchen Medizingeräts bedeutet, ist klar.

Rähm: Gelinde gesagt: In jeglicher Art. Der Zugang zum Schrittmacher ist hart codiert, daher fest voreingestellt und das nutzen die Hacker aus. Sie gaukeln dem Gerät vor, es habe eine Verbindung zum Netz des Herstellers und können so manipulierte Firmware aufspielen. Damit können sie nach Belieben die Frequenz der Impulse des Schrittmachers verändern, und sie können ihn auch ganz anhalten. Was das für den Träger eines solchen Medizingeräts bedeutet, ist klar.

Hersteller beschränkt den Zugang von außen nicht

Kloiber: Worin besteht in diesem Fall die Sicherheitslücke?

Rähm: Vor allem darin, dass der Hersteller der Geräte den Zugang nicht beschränkt und veränderte Firmware nicht erkennt. Möglich wäre das, so die Forscher, recht einfach mit einem digitalen Zertifikat, wie sie auch Software-Hersteller verwenden. Der Hersteller aber lehnt das ab. Die Begründung: der Fernzugriff sei nur schwerlich möglich. Denn es gäbe nur zwei Szenarien: Einmal, dass der Angreifer ganz nah am Opfer dran sei und dann würde dies ja das Opfer oder sein Betreuer mitbekommen.

Das zweite Szenario ist der Fernzugriff, der aber laut Hersteller nur selten und nicht planbar für Neujustierungen des Schrittmachers aktiviert würde. Einen Angriff schließt Hersteller MedTronic aus, weil ein Angreifer sein Opfer dauerhaft über lange Zeit elektronisch überwachen müsste und dann in dem extrem kurzen Zeitfenster des aktivierten Fernzugriffs zuschlagen müsste.

Sicherheitsforscher gehen selbst an die Öffentlichkeit

Kloiber: Wie überzeugend finden das die Sicherheitsforscher?

Rähm: Die sehen den Angriff deutlich machbarer an, als der Hersteller. Den hatten sie wie gesagt vor 18 Monaten informiert. Weil der aber nicht tätig wurde, stellen die Hacker den Angriff nun in der Öffentlichkeit vor, obwohl sie um das damit verbundene Risiko wissen. Der Fall ist ein Negativ-Beispiel, das auch das eigentlich bevorzugte verantwortungsvolle Vorgehen für die Aufdeckung von Sicherheitslücken, in Fachkreisen "Responsible Disclosure" genannt, nicht klappt, wenn sich der Hersteller weigert, die notwendigen Änderungen vorzunehmen. Darum haben sich die Hacker nun entschlossen, die Lücken publik zu machen, obwohl sie um die Gefahren wissen. Sie sagten, genug sei genug, und, dass die Kommunikation mit MedTronic die bisher frustrierendste Erfahrung ihrer Karriere gewesen sei.

Rähm: Die sehen den Angriff deutlich machbarer an, als der Hersteller. Den hatten sie wie gesagt vor 18 Monaten informiert. Weil der aber nicht tätig wurde, stellen die Hacker den Angriff nun in der Öffentlichkeit vor, obwohl sie um das damit verbundene Risiko wissen. Der Fall ist ein Negativ-Beispiel, das auch das eigentlich bevorzugte verantwortungsvolle Vorgehen für die Aufdeckung von Sicherheitslücken, in Fachkreisen "Responsible Disclosure" genannt, nicht klappt, wenn sich der Hersteller weigert, die notwendigen Änderungen vorzunehmen. Darum haben sich die Hacker nun entschlossen, die Lücken publik zu machen, obwohl sie um die Gefahren wissen. Sie sagten, genug sei genug, und, dass die Kommunikation mit MedTronic die bisher frustrierendste Erfahrung ihrer Karriere gewesen sei.