Warum galt die zweite Version von WannaCry als wesentlich gefährlicher?

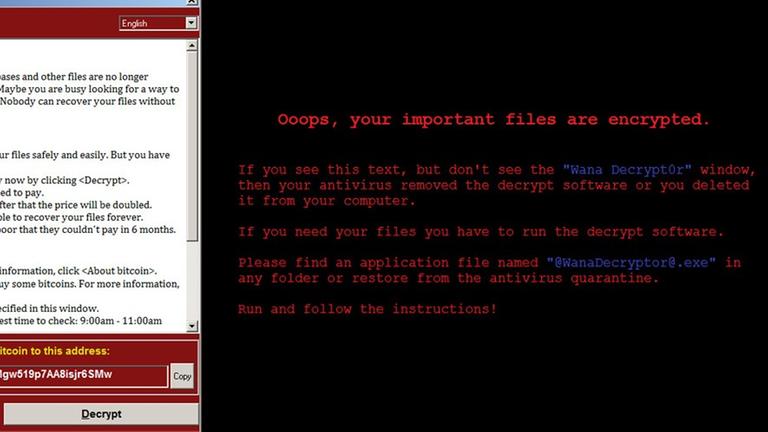

In der ersten Version von WannaCry hat ein britischer IT-Experte eine Art Not-Aus-Knopf gefunden. Und damit konnte die Ausbreitung von WannaCry 1.0 in der Nacht auf Samstag erheblich verlangsamt werden. Die Schadsoftware WannaCry wird von einem Computerwurm durch die Netze geschleust. Findet WannaCry einen Windows-Computer mit der ungepatchten Sicherheitslücke, schickt die Schadsoftware eine Anfrage an eine Webseite. Erhält sie die Antwort, die Website gibt es nicht, dann infiziert sie den Rechner. Die Spezialisten von Malwaretech haben in der Schadsoftware den Domainamen dieser Not-Aus-Website entdeckt, die Domain für knapp elf britische Pfund registriert, und fortan erhält die Schadsoftware von der Domain eine Rückmeldung. Diese Rückmeldung löst einen Programmsprung aus. Der beendet die Schadsoftware, und der Rechner wird nicht infiziert. Bei WannaCry 2.0 war dieser Not-Aus-Knopf entfernt worden. Und deshalb haben die Experten befürchtet, dass WannaCry 2.0 noch einmal richtig massiven Schaden anrichten könnte.

Warum hat sich der Schaden bei WannaCry 2.0 in Grenzen gehalten hat?

Microsoft hat außer dem bisher herausgegebenem Patch für Systeme ab Windows Vista auch noch Patch für Windows XP bereitgestellt. Außerdem sind in die betroffenen Windows-Systeme übers Wochenende die von Microsoft seit März bereitgestellten Sicherheitsupdates eingespielt worden.

Europol und Bundeskriminalamt ermitteln - wie wollen sie die Erpresser dingfest machen?

Es gibt hier zwei Ermittlungsansätze. Zum einen schauen sich die digitalen Forensiker ganz genau die Schadsoftware an. Normalerweise kann aus dem Programmierstil auf die Angreifer geschlossen werden. Das ist in diesem Fall etwas schwieriger als sonst. Denn die Erpresser haben teilweise Algorithmen verwendet, die eine Hackergruppe namens Shadow Brokers der NSA entwendet und ins Netz gestellt hat. Allerdings, wie diese Algorithmen dann wiederum zusammengestellt worden sind, daran versuchen die Forensiker an die Täter zu gelangen. Auf welchen Rechnern etwa sind diese Algorithmen bearbeitet worden.

Wer dem Twitter-Account Actual_Ransom folgt, der kann ja beobachten, welche Zahlungen von erpressten PC-Besitzern, deren Dateien verschlüsselt sind, an Erpresser fließen.

Können Sicherheitsbehörden über Geldströme an die Täter kommen?

Ja, aber das ist sehr aufwendig. Actual_Ransom beobachtet drei Bitcoin-Adressen. Die haben Sicherheitsspezialisten in der Schadsoftware gefunden. An diese Adressen sind bisher 17 Bitcoins geflossen, umgerechnet 28.000 Euro. Nun müssen die Ermittler diesen Wallets, diesen Botcoin-Adressen folgen. Das ist aber nicht so ganz einfach, wenn man sich die Bitcoin-Strukturen anschaut.

Haben die Sicherheitsbehörden Zugriff auf die Block-Chain genannten Datenbank?

Man kann davon ausgehen, dass nicht nur Analysten der NSA die Block-Chain von Bitcoin kennen. Sicherheitsbehörden haben auch in der Vergangenheit Geldflüsse nachvollziehen können, wenn sie einen Empfänger solch einer Bitcoin-Überweisung identifiziert hatten. Dann kann dieser den Vorbesitzer natürlich identifizieren. An diese Empfänger sind die Sicherheitsbehörden bisher nur aus Zufall gekommen. Der Analytiker Martin Harrigan hat ja 2011 an Hand von Zahlungen an Wikileaks gezeigt, dass solche Transaktionsketten Address-Pools zugeordnet werden können, aber nicht unbedingt einzelnen Personen. Und da liegt das Problem. Die drei Bitcoin-Adressen, die in die Schadsoftware WannaCry einprogrammiert waren, sind solchen Address-pools zugeordnet. Derzeit arbeiten die Ermittler fieberhaft daran, diese Addresspools auseinander zu fieseln.

Wie kommen die Erpresser dann an ihr Geld?

Die müssen die Bitcoins von diesen Wallets abheben. Da gibt es nun Dienste, die solche Abhebungen mit den Transaktionen anderer Bitcoin-Nutzer regelrecht vermischen. Die sind allerdings nicht so ganz trivial in der Bedienung. Wenn die Erpresser dabei einen Fehler machen, dann haben die Ermittler eine Chance, sie dingfest zu machen. Und darauf hoffen im Augenblick auch die Ermittler bei Europol.