Manfred Kloiber: Es ist noch nicht allzu lange her, da hat eine Sicherheitslücke namens Heartbleed die Computer- und Netzwelt in helle Aufregung versetzt. Millionen von Rechnern waren potenziell betroffen. Und die Ursache war ein ziemlich dummer Fehler in einer OpenSource-Software.

Seit Donnerstag nun ist bei Systemadministratoren wieder einmal Alarmstufe Rot angesagt. Wieder ist ein ziemlich dummer Fehler in einer OpenSource-Software die Ursache, und das Schadenspotenzial soll noch größer sein als bei Heartbleet. "ShellShock" hat man die neu entdeckte Sicherheitslücke getauft.

- Michael Gessat, ist denn die Bezeichnung Schock berechtigt oder Panikmache?

Michael Gessat: Das ist schon berechtigt, denn zum einen ist das eine Lücke, die anscheinend schon seit praktisch 25 Jahren besteht. Dann betrifft sie sehr, sehr viele Computersysteme, genau gesagt fast alle, die unter Unix laufen. Betroffen sind auch die meisten Linuxderivate und auch MacOsX. Und bevor jetzt jemand denkt, solche Rechner sind ja in der Minderheit - das stimmt vielleicht für Desktopcomputer, aber nicht für Datenbank- und Webserver. Und schließlich: Die Lücke lässt sich extrem leicht ausnutzen, quasi unmittelbar nach dem Bekanntwerden kursierten die ersten Exploits, die ersten funktionierenden Angriffsmethoden. Inzwischen laufen massenhaft groß angelegte Netzscans auf der Suche nach verwundbaren Systemen.

Kloiber: Soweit also zum Shock. Und was hat es mit der Shell auf sich?

Gessat: Die meisten Windowsnutzer werden noch nie etwas von einer Shell gehört haben, obwohl auf ihren Systemen ja auch noch etwas existiert, das sich zumindest ähnlich anfühlt, auch, wenn es technisch nicht ganz vergleichbar ist: die Eingabeaufforderung, also das schmucklose Fensterchen, in das man per Tastatur Befehle eingibt. Ein Relikt sozusagen aus der Zeit, als es noch keine Maus oder grafische Oberfläche gab. Aber bei Unix spielt die Shell noch eine sehr lebendige Rolle: Das ist die Kommandozentrale für systemkritische Befehle. Und quasi auch eine richtige kleine Programmiersprache, mit der man eigentlich alles anstellen kann, was das Herz begehrt. Und auch sehr viele Unix-Programme greifen zwischendurch auf Funktionen der Bash zu.

Kloiber: Und bei dieser Shell, dieser Kommandozentrale gibt es nun einen Programmierfehler?

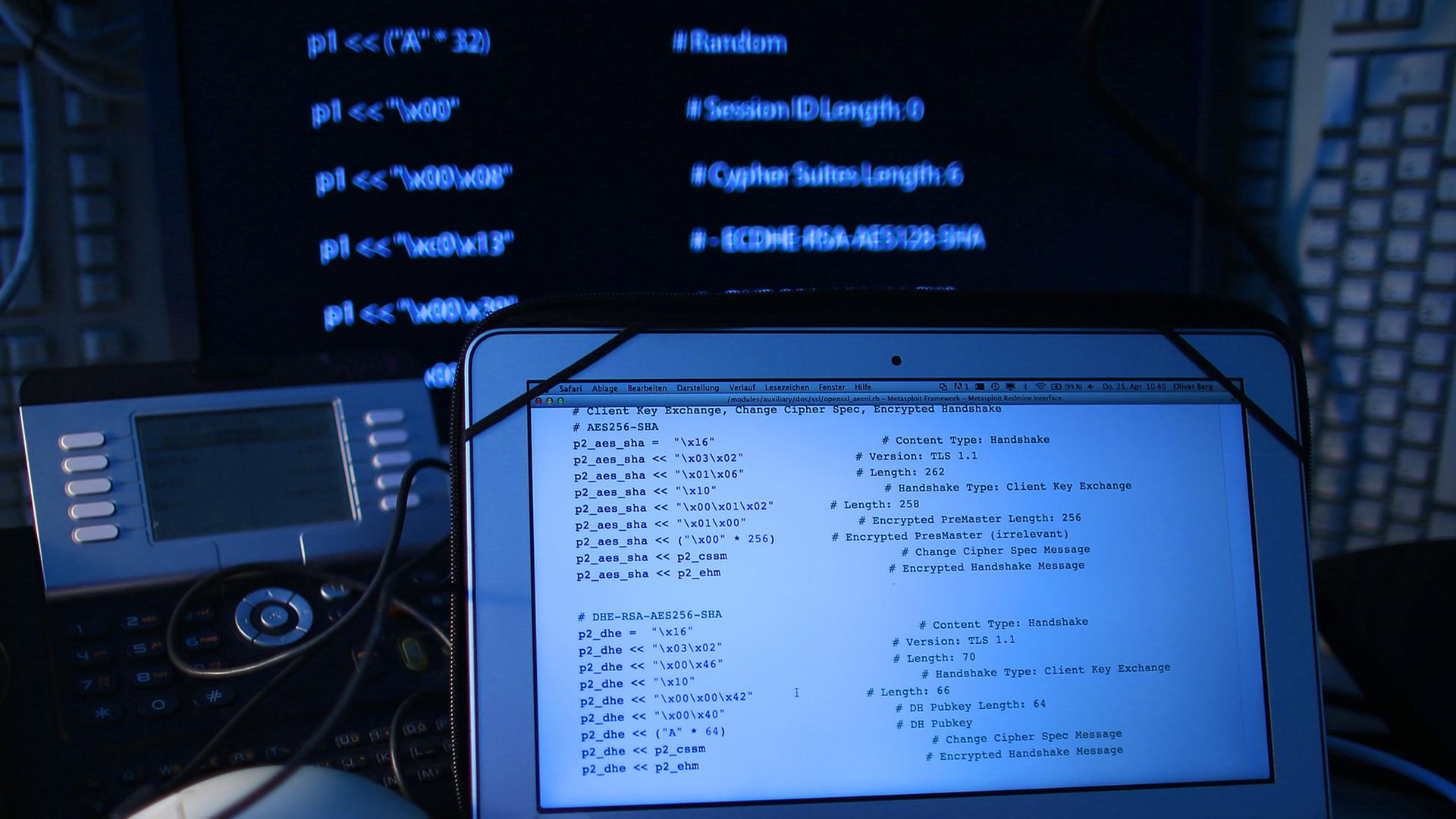

Gessat: Jedenfalls bei einer bestimmten Shell, die sehr beliebt ist: "Bourne Again Shell" heißt die, oder kurz Bash. Und wie der Entwickler Stephane Chazelas herausgefunden hat, hat die einen Fehler, der vom Prinzip her nicht so ganz selten vorkommt, aber immer wieder sehr peinliche Folgen hat: Man übermittelt eine Eingabe, die im Rahmen der normalen Nutzung erlaubt und vorgesehen ist. Und dann hängt man einfach noch etwas an die Eingabe dran, einen Befehl, der eigentlich nicht vorgesehen und erlaubt ist. Und die Bash führt den beim nächsten Start dann einfach aus. Um mal das Prinzip mit einem etwas übertriebenen Beispiel zu verdeutlichen: Da ist meinetwegen das Eingabefenster einer Wettervorhersage, das den Ort abfragt. Und ich schreibe da rein "Köln" und dahinter "formatiere die Festplatte". Und dann formatiert die Bash die Platte.

Kloiber: Aber die Kommandoeingabezeile, die Bash ist doch nicht direkt aus dem Netz erreichbar?

Gessat: Das natürlich nicht, aber mittelbar - eben über ganz normale Funktionen einer Website, die also sehr wohl über das Netz erreichbar sind, Skripte zum Beispiel, und die dann ihrerseits auf die Bash zugreifen. Natürlich habe ich übers Netz auch normalerweise keine Admin-Rechte, mit denen ich etwa formatieren könnte. Aber immerhin alle Rechte, die die normale Funktion hat, die ich als Zwischenstation zur Bash missbrauche. Davon hängt also ab, welchen Unfug ich als Angreifer treiben kann - im Extremfall habe ich vollen Zugriff.

Kloiber: Höchst brisant also. Aber da gibt es sicher schon einen Bugfix, einen Patch?

Gessat:Den gab es sehr schnell für alle möglichen Linux-Systeme und Bash-Versionen. Und den muss man auch als Admin eines Webservers sofort installieren. Auch bei manchen Android-Mobilgeräten ist updaten dringend angesagt. Nur dummerweise scheint das erste Update noch nicht alle Angriffsmöglichkeiten zu beheben, dann gab es einen zweiten Fix. Der war auch noch nicht ausreichend. Und jetzt, beim genauen Hinschauen, tauchen laufend weitere potenzielle Lücken auf. Manche Entwickler sagen mittlerweile, Bash muss nicht nur geflickt, sondern radikal beschnitten werden. Das würde allerdings bedeuten, dass dann viele Programme nicht mehr laufen. Apple hat übrigens für MacOSX noch keinen Patch geliefert, ein Sprecher teilte mit, das Problem sei für die allermeisten Mac-Anwender nicht so gravierend, der Patch komme aber bald - Apple hatte ja noch die drängendere Baustelle mit dem total vermurksten iOS 8.01.