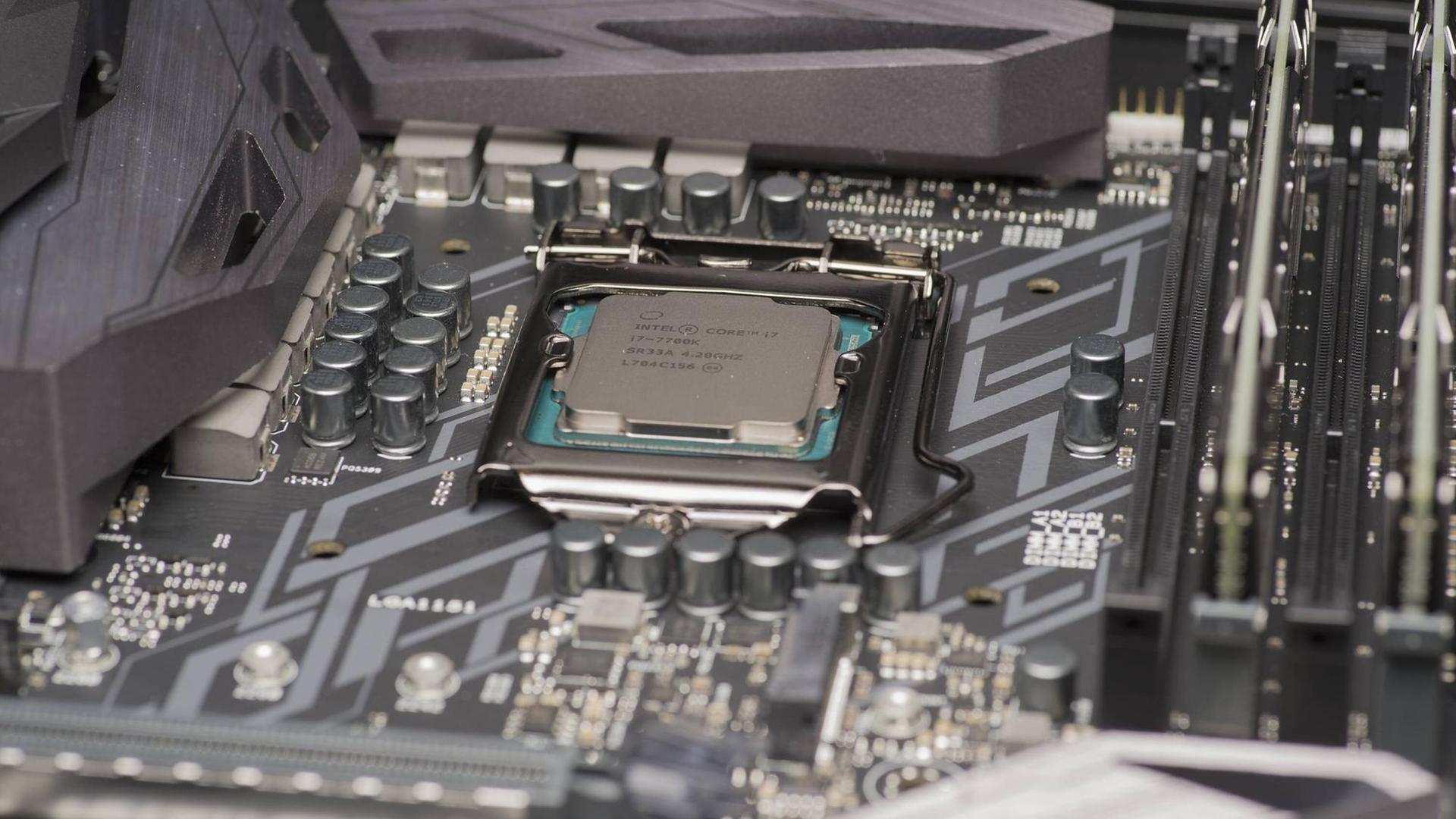

Tobias Armbrüster: Kommen wir zu einer Geschichte, die heute weltweit Wellen geschlagen hat: Es geht um eine Sicherheitslücke in Computern, in Tablets und Smartphones, aber das alles ist nicht einfach nur irgendeine weitere Sicherheitslücke, die jetzt dazu führt, dass ein paar Tausend Geräte irgendein Update brauchen, es ist ein Fehler, der einen großen Teil aller Computerchips, aller Computerprozessoren weltweit betrifft. Betroffen ist fast jeder PC, fast jedes Mobiltelefon. Forschern ist es nämlich gelungen, sich in das Herzstück eines Intel-Chips zu hacken. Das galt bislang als unmöglich, und es ist ein Schritt, der einen großen Teil unserer gesamten IT-Systeme angreifbar macht. Einer der Entdecker dieser Sicherheitslücke ist Daniel Gruss, Experte für IT-Sicherheit an der TU Graz. Schönen guten Abend, Her Gruss!

Daniel Gruss: Guten Abend!

Armbrüster: Herr Gruss, wie gravierend ist diese Entdeckung?

Gruss: Also grundsätzlich ist es eine erstmalige Sache, dass wir einen Fehler haben, der branchenweit existiert. Es sind alle Prozessorenhersteller davon betroffen - Intel, AMD, ARM -, das heißt, das breitet sich auch über das ganze Spektrum von Geräten aus. Das sind Smartphones, Laptops, große PCs, aber auch Cloudserver. Gerade in der Cloud könnte das dadurch von besonderer Bedeutung sein. Wir reden hier, gerade wenn wir jetzt Meltdown und Spectre zusammennehmen - das sind die beiden Angriffe -, dann reden wir hier nicht von einigen Tausend oder Millionen Rechnern, sondern wir sind hier im Milliardenbereich an Prozessoren, die davon betroffen sind.

"In der Cloud ist das natürlich sehr kritisch"

Armbrüster: Mal angenommen, ein Krimineller oder eine kriminelle Organisation hätte dieses Know-how, das Sie jetzt haben, was könnten die damit machen?

Gruss: Grundsätzlich, dieser Fehler besteht ja seit zehn, 15, 20 Jahren. Wir wissen nicht genau, seit wann dieser Fehler besteht, also wir können da nur Schätzungen abgeben, und wenn kriminelle Organisationen dieses Wissen gehabt hätten, hätten die jederzeit sämtliche Geheimnisse aus einem Rechner auslesen können, sofern sie zumindest ein Programm auf diesem Rechner am Laufen haben, und gerade in der Cloud ist das natürlich sehr kritisch, weil da teilt man sich ja die Hardware mit anderen Nutzern.

Armbrüster: Was kann man denn jetzt tun, um diesen Fehler zu beseitigen, um diese Lücke zu schließen, was müssen die Hersteller tun?

Gruss: Grundsätzlich gibt es Updates gegen zumindest eine dieser Schwachstellen, nämlich gegen Meltdown gibt es den Kaiser-Patch, den haben wir an der TU Graz entwickelt, und wir haben dann - das war eine glückliche Fügung an der Stelle -, dass dieser Patch auch gegen Meltdown schützt. Nicht nur gegen Angriffe, sondern auch gegen Meltdown. Dieser Patch, der ist jetzt mittlerweile auch in Linux und in Windows, und auch vom Design her ist eine ähnliche Technik in OSX implementiert. Das heißt, alle Betriebssysteme haben jetzt grundsätzlich einen Gegenmechanismus gegen Meltdown. Das heißt, da sind die Systeme mal sicher, sofern sie jetzt upgedatet und in den nächsten Tagen und Wochen weiterhin upgedatet werden. Dann sind die Systeme gegen Meltdown abgesichert.

Armbrüster: Was ist mit der anderen Art von Angriff?

Gruss: Bei Spectre sieht die Situation ein bisschen schlechter aus. Hier ist eine generische Maßnahme schwieriger zu bauen. Da wird es wahrscheinlich so ausschauen, dass wir in den nächsten Monaten, vielleicht sogar Jahren, immer mal wieder neue Variationen von dem Spectre-Angriff sehen, wieder ein kleines Problem aufdecken, und dieses Problem muss dann wieder neu behoben werden. Also das ist etwas, mit dem wir noch länger kämpfen müssen.

Armbrüster: Das sind jetzt also zwei unterschiedliche Arten von Angriffen, die Sie da simuliert haben - Spectre und Meltdown. Gibt es denn irgendwelche Anzeichen dafür, dass Kriminelle diese Lücke schon einmal genutzt haben in den vergangenen Jahren?

Gruss: Das Schlechte an diesen Sachen ist, dass die gar keine Spuren hinterlassen, grundsätzlich. Bei einem normalen Angriff ist es so, dass man eine Sicherheitslücke ausnutzt, und dann würde ein Administrator sehen können, dass dort Spuren hinterlassen wurden, dass irgendwelche Dateien manipuliert wurden, aber all das braucht man bei Meltdown und Spectre gar nicht.

Da führt man nur ein Programm aus, und das Programm arbeitet vor sich hin und liest dabei einfach den gesamten Speicher aus, inklusive aller Passwörter, inklusive aller privaten Schlüssel, wenn es jetzt auf einem Server ist, oder auch die privaten Fotos, Geschäftsgeheimnisse. Das ist alles direkt auslesbar.

Wenig Informationen von Intel

Armbrüster: Herr Gruss, Sie jetzt mit dieser Erfahrung, eine eher persönliche Frage: Machen Sie noch Onlinebanking?

Gruss: Das ist eine gute Frage. Ja, ich mache schon noch Onlinebanking. Ich glaube, dass ich, wenn ich mein Betriebssystem upgedatet habe, ich mal gegen die gravierendsten Probleme geschützt bin. Ich glaube, dass derzeit Spectre noch nicht von Kriminellen ausgenutzt werden kann, ich denke, das dauert noch, und ich glaube, dass wir bis dahin auch Updates bereit haben. Bei Meltdown ist es so, dass ich mein System aktualisiert habe und damit auch gegen Meltdown geschützt bin.

Armbrüster: Haben Sie denn Vertrauen in die Chip-Industrie, in die Chip-Hersteller, dass die tatsächlich bereit sind, diese Fehler zu beseitigen?

Gruss: Die Antworten von den Chip-Herstellern waren da ganz unterschiedlich und waren recht interessant. Von Intel gab es da recht wenig Informationen, und von AMD kam zuerst nur die Aussage, dass AMD nicht betroffen sei.

Die professionellste Antwort an der Stelle kam vermutlich von ARM, die genau aufgelistet haben, welche von ihren Prozessoren in welcher Art und Weise davon betroffen sind und welche nicht. Das hat sehr professionell gewirkt, und ich denke, auch da kann man dann von den Prozessorenherstellern erwarten, dass mit dieser Professionalität dann auch weitergearbeitet wird.

Armbrüster: Daniel Gruss war das, IT-Experte an der TU Graz, über eine Sicherheitslücke in Computerprozessoren weltweit. Details dazu wurden heute bekannt. Vielen Dank, Herr Gruss, für Ihre Einschätzungen und Informationen!

Gruss: Ich danke auch!

Äußerungen unserer Gesprächspartner geben deren eigene Auffassungen wieder. Der Deutschlandfunk macht sich Äußerungen seiner Gesprächspartner in Interviews und Diskussionen nicht zu eigen.