Klaus Brunnstein, Professor für Informatik an der Universität Hamburg. Gründer des ersten deutschen Virenlabors und schon Anfang der 80er Jahre, als kaum jemand wusste, was ein Virus ist, Warner mit Humor.

Symantec, Bogdan Pelc:

Was wir sehen, ist, dass die Anzahl der Angriffe nicht unbedingt steigt. Jedoch hat sich die Qualität der Angriffe entscheidend verbessert. Wir haben festgestellt, dass die Anzahl der mittleren und schwereren Angriffe um 85 Prozent gestiegen ist.

Bogdan Pelc in einer Werbung auf der Webseite eines der größten Antivirensoftware-Herstellers.

Laut dem Bundesamt für Sicherheit in der Informationstechnik BSI stieg die Zahl der Virenvarianten in den letzten Wochen schneller denn je. Kaum war ein Virus wie Netsky im Umlauf und erkannt, mutierte er zu Netsky-B, dann C, dann D usw., manchmal mehrmals täglich. Täuschungsmanöver, um die Virenscanner, also die Abwehrprogramme, auszutricksen. Die Betreiber von Virenlabors gehören deshalb heute zu den wenigen, kräftig wachsenden Bereichen in der Softwarebranche. Die Anwender - im Grunde jeder, der seinen PC ans Internet hängt - ist von ihnen abhängig.

Virenkrimi

Mittwoch, 5. November 2003. Studentenwohnheim.

Der PC des Freundes von Thomas K. ist wieder so langsam. Thomas K. soll mal nachschauen, woran das liegen kann.

Ja, die Maschine ist extrem langsam, obwohl kein Programm geöffnet ist.

"Kam das schon öfter vor?"

"Ja, immer wieder. Dauert paar Minuten, dann ist alles wieder normal."

Was tut der PC des Freundes, dass er, wie jetzt, so langsam wird? Der Mauszeiger bewegt sich ruckartig, Fenster öffnen sich wie in Zeitlupe.

Thomas K. untersucht die Maschine mit einem aktuellen Virenscanner. Der findet, tief vergraben im Windows-Betriebssystem, eine verdächtige Datei namens netd32.exe, identifiziert sie als Virus und rät, sie zu löschen. Thomas K. löscht sie erst, nachdem er sie auf eine Diskette kopiert hat.

Klaus Brunnstein:

Heute können Sie davon ausgehen, dass die guten Antiviren-Hersteller wie F-Secure in Finnland, Symantec, Computer Associates ihre Warnungen nach 10 Minuten oder spätestens einer Stunde nach Auftauchen von neuen Viren und insbesondere ihrer weiten Verbreitung - wir sprechen hier von "in the wild" Viren und Würmern - haben. Das geht heute so, dass man die Würmer an vielen Stellen mit Sensoren, Honigtöpfen oder Honeypots genannt, versucht, einzufangen. Es gibt Patrouillen im Internet. Eine betreiben wir selbst. Dies ist ein Frühwarnsystem, wo wir noch in Entstehung, der Programmierung, im Test, vor der Verteilung das den Herstellern [von Virenscannern] zur Verfügung stellen.

Solche Patroullien und die Honigtöpfe sorgen dafür, dass wir mit an Sicherheit grenzender Wahrscheinlichkeit schon eine der ersten Instanzierungen, also Fällen von Würmern entdecken.

Virus ist der Oberbegriff, in der Informatik männlich, also der Virus. Der Unterbegriff für Viren, die sich statt über Disketten übers Internet verbreiten ist: Würmer. Der Unterbegriff für Viren, die sich schlafen legen und lauern ist: Trojanische Pferde. Viren sind verhältnismäßig winzige Computerprogramme mit der Eigenschaft, sich selbst zu befördern, sprich zu vermehren, und: etwas mit dem PC des Befallenen anzustellen, worüber jener keine Kontrolle hat.

Frühe Viren zeigten harmlose Weihnachtsbäume auf dem Bildschirm und löschten sich anschließend selbst. Oder sie vertauschten Buchstaben in Textverarbeitungsprogrammen. Oder löschten Disketten. Heutige Viren stören eher als dass sie zerstören.

Weil ein gewisses Maß an querdenkender Intelligenz dazu gehört, ein ordentliches Paket Störungspotenzial in so wenige Bytes zu packen, spricht man bei den Erfindern von Viren auch von Hackern. Wobei die meisten Virenverbreiter nur Trittbrettfahrer sind und sich die Intelligenz anderer zunutze machen, indem sie deren Viren nur modifizieren oder aus so genannten Virenkits - also Softwarebaukästen - neue Viren zusammensetzen. Man nennt diese Leute etwas abschätzig "Script Kiddies".

Hacker geben ihren Tierchen manchmal auch Namen, aber das sind nur in den seltensten Fällen die Namen, unter denen die Viren dann bekannt werden. Frank Felzmann, Leiter der Virenschutzabteilung in der Bundesanstalt für Sicherheit in der Informationstechnik.

Die Namen von Viren werden von den Herstellern von Virenschutzsoftware vergeben, und da ist leider das Problem, dass in der Eile des Geschäftes keine Abstimmung passiert, das heißt, es gibt einen Virus unter verschiedenen Namen. Zum Beispiel ist der Blaster-Wurm auch als Lovesun bekannt. Das heißt, man muss immer wieder nachfragen, von welchem Virenschutzprogramm dieser Virus gemeldet wird, und muss dann in der Beschreibung nachsehen. Das ist also sehr unbefriedigend.

Virenkrimi Teil

Zurück in seinem Zimmer, legt er die Diskette ins Laufwerk seines Computers ein und startet das Monitoring-Progamm, um den gesamten Verkehr mit dem Internet zu überwachen. Dann doppelklickt er netd32.exe.

Das kleine Programm installiert, schneller als Thomas K. blinzeln konnte, ein anderes Programm - und hat damit seine Pflicht erfüllt, sich fortgepflanzt.

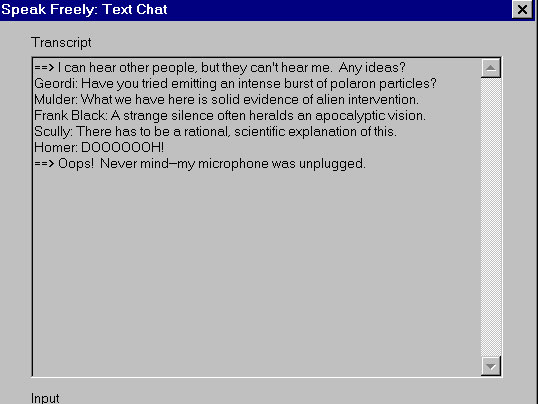

Dieses andere Programm untersucht die Ausgänge von Thomas K.s Computer ins Internet, findet das IRC-Protokoll und loggt sich darüber in ein internationales Chat-Room ein.

Name: zerobot

Passwort: pass

Room: 05

Aha, ein trojanisches Pferd, aus dem Tierchen schlüpfen, um ungefragt auf Reise zu gehen, denkt Thomas K. Was tun sie aber in einem Chatroom, wo's doch ums Chatten geht, also ums Plaudern?

Der Trojaner, der sich als zerobot in Chatroom 05 angemeldet hat, chattet nicht; er sitzt still da. So wie alle anderen. In diesem Chatroom wird nämlich nicht gechattet. Hier treffen sich nur Programme, und ein Steuerprogramm.

"Hört mal alle her, ihr zerobots", sagt das Steuerprogramm, "Jetzt geht brav alle nach Hause und surft auf mein Zeichen die Internetadresse 2.22.32.196 an. Meldet euch dort als whitehouse.gov an."

Klaus Brunnstein:

Also, in Deutschland haben wir kein Gesetz, was speziell Virenverbreitung unter Strafe stellt. Die Gesetze sind Ende 80er Jahre als zweites Wirtschaftskriminalitätsgesetz ins Strafgesetzbuch geschrieben worden. Dort sind Straftatbestände wie Computersabotage, -spionage und -betrug hineingekommen. Wenn Sie jetzt den §303b - Computersabotage - angucken, dann ist die Voraussetzung für einen solchen Straftatbestand, dass eine Schädigung nur dann als strafrechtlich relevant angesehen wird, wenn dieses System besonders gegen die Beschädigung geschützt ist.

Jetzt ist natürlich die Frage, ob Betreiben eines Microsoft- oder Linux-Systems, von denen bekannt ist, dass sie viele Lücken haben, wo ein besonderer Schutz schon ist, wenn man ein Passwort, das nicht gerade das leere Passwort ist.

Virenkrimi Teil 3

Tausende von zerobots warten auf Tausenden von PCs, einer davon auf Thomas K.s PC. Dann kommt der Befehl, loszuschlagen. Sie alle surfen von allen befallenen Computern auf die Internetadresse 2.22.32.196 und trommeln unter dem Namen whitehouse.gov dagegen. Der Zielcomputer bricht unter dem Ansturm zusammen und ist für Stunden nicht mehr erreichbar.

So funktioniert also eine "Denial of Service" Attacke, denkt Thomas K. Solange koordiniert anpingen, bis nichts mehr geht.

Sein Trojanisches Pferd schläft wieder. In der Virendatenbank findet sich sein offizieller Name: BDS/IRCBot.V. Ein Virus, der vermutlich per Email in den Rechner von Thomas K.s Freund gelangt war und sich jetzt über das Chatprotokoll verbreitet und ferngesteuert Befehle empfängt. Deshalb wurde der Computer des Freunds manchmal so absonderlich langsam. Der Denial of Service-Angriff von Thomas K.s PC aus ist jedenfalls beendet, alles ist ruhig.

Frank Felzmann, BSI

Viren, die eine Festplatte löschen, betrachtet man nicht als höchste Gefährdungsstufe, denn da merkt man nämlich, dass etwas zugeschlagen hat. Das Gefährlichste sind Viren, von denen es zum Glück nicht so viele gibt, die geringfügige Veränderungen vornehmen, in Textdateien, in Excel-Tabellen. Das fällt natürlich sehr spät auf, und da besteht die Gefahr, dass man mit falschen Informationen Entscheidungen trifft, bloß weil ein Virus irgendwelche Daten verändert hat.

Banken und Versicherungen haben ein besonders hohes Interesse, dass ihre Daten integer sind, und haben entsprechend viele Schutzmaßnahmen eingebaut. Die wichtigste Schutzmaßnahme ist, dass man den Produktionsbetrieb im Hause lässt und dass die Rechner, auf denen Kundendaten verwaltet werden und Bankvorgänge passieren, Versicherungsverträge gespeichert sind, keinen Anschluss ans Internet haben.

Virenkrimi Teil 5

Dann beginnt Thomas K.s Festplatte wieder zu kratzen. Was ist los? Der Trojaner dringt gerade ins Innerste von Windows ein, die Registry, wo alle Daten des Betriebssystems zusammenlaufen, und führt den Befehl getCDkey GENERALS aus.

Generals, Generals, ist das nicht ein Computerspiel? Sucht der etwa nach der Seriennummer des Computerspiels Generals? Thomas K. hat dieses Spiel nicht, also legt sich der Trojaner wieder schlafen. War ja nur'n Versuch. Hätte ja sein können. Fragen kostet ja nichts.

Klaus Brunnstein:

Zu den Trojanern gehören erstens diejenigen wie Nessus, bei denen Sie von einem Klienten aus ein anderes System angreifen können, indem Sie Schwächen ausnutzen oder über einen Virus dort das Gegenstück installieren, sodass dann ein Tor, ein Port, ein Pfad eröffnet werden kann, über den man kommuniziert, ohne dass der Anwender das merkt. Es gehört zweitens die Klasse der so genannten Passwort-Stealer dazu. Das ist eine Klasse von Trojanern, die das Ziel haben, auf PCs zu beobachten, wie z.B. beim Login ein Passwort eingegeben wird. Diese ist zwar auf dem Bildschirm ausge-xxx-t, mit Sternen oder was auch immer, aber wird natürlich auf der Tastatur im Klartext eingegeben. Das wird beobachtet und dann exportiert oder kann benutzt werden, um einen entfernten Angriff zu initiieren.

Dann haben Sie ein Stück Allzweck-Software, was aus dem System heraus Ihnen beliebige Kontrolle über Dateien, über Operationen, über Prozesse und Datenkommunikation ermöglicht. Es sind also sozusagen ferngesteuerte kleine Roboter, die dem Angreifer helfen.

Virenkrimi

Neue Unruhe auf Thomas K.s PC: Daten laufen ein, wieder über den Chat-Kanal. Empfängt der Trojaner neue Befehle? Startet wieder ein geballter Denial of Service-Angriff auf einen nichts ahnenden Server?

Nein. Der Trojaner hat den Befehl erhalten, zu einer Internetadresse zu surfen, dort ein kleines Programm herunterzuladen und dieses sofort auf dem Wirts-PC zu starten. Das kleine Programm heißt winsock32.exe. Thomas K. hat seit Minuten seinen Rechner nicht angefasst und traut seinen Augen nicht, als sich dieses neue Programm winsock32.exe öffnet, so als hätte er es selber angeklickt.

Wie kam es dazu? Der Virus von der Diskette von dem Freund, dessen PC immer so langsam wurde, hatte ein Trojanisches Pferd installiert, welches gern chatten ging und jetzt ein kleines Programm aus dem Internet herunterlud und ausführte. Damit sind es schon drei Schädlinge. Und was hat sich winsock32.exe Schönes ausgedacht? Die Firewall von Thomas K.s Computer meldet, dass Winsöckchen den Port 10001 zum Internet öffnet. Darüber kommunizieren normalerweise Emailprogramme.

Klaus Brunnstein:

Das Neue der MeMail, Netsky und Beagle/Bagle ist, dass sie ziemlich umfangreiche und komplexe Algorithmen zum Auffinden von Adressen haben, weshalb man hier natürlich auch eine Zusammenarbeit mit Spammern vermutet. Die gucken nicht nur in den Outlook- oder äquivalenten Adressbüchern nach, sondern sie sind in der Lage, alle Platten von C bis X durchzuscannen, ob es irgendwo eine abgespeicherte Datei, irgendeine Endung, z.B. cab oder cmb oder was auch immer gibt, sogar txt, ob dort irgendwo eine Adressen ist. Diese werden dann eingesammelt, stochastisch ausgewählt, und an diese wird der Wurm dann weitergeschickt.

Es ist eine gewisse Faszination, die wohl, wenn ich richtig sehe, auch Krimiautoren erfasst, wenn sie Kommissare und ihre Arbeit beschreiben.

Virenkrimi

Thomas K. kann jetzt nicht mehr nachvollziehen, was passiert: Über Port 10001 laufen zu viele, auch normale Daten. Er nimmt sich den Code des neuen Schädlings vor und zerlegt ihn in seine digitalen Bestandteile, versucht, sich einen Reim aus seinen paar Tausend Bits zu machen. Tatsächlich findet Thomas K. eine nur durch einfache Buchstabenumstellung getarnte Adresse. Möglicherweise eine Befehlszentrale.

Jetzt wächst in ihm der Ehrgeiz, die Wut, die Lust auf Vergeltung. Statt zu warten, bis der Virus es tut, greift er selbst in die Tasten und surft eben diese, schlecht getarnte Internet-Adresse an. Hier findet er eine Liste von 11383 PCs, die alle eines gemeinsam haben: Sie alle sind mit demselben Virus infiziert. Bei ihnen allen ist Port 10001 weit offen. Und er findet heraus, wozu das alles gut sein soll: Die Viren werden über diesen Weg laufend upgedatet und gefüttert: Sie erhalten von Zeit zu Zeit Werbung für Viagra, Rolex-Uhren, Penisverlängerung oder Afrikanische Geldwaschanlagen.

Wozu?

Thomas K. beobachtet, wie sein Trojaner mit einer Viagrawerbung aufgeladen wird. Das dauert wenige Sekunden. Ruhe, kurzes Verdauen. Dann entwickelt der Trojaner eine ungebremste Versand-Aktivität: Er schickt diese Werbung als Mail an Hunderte von Empfängern. Aber an wen? An Thomas K.s Bruder Betram, an seine Mutter Susanne, an seine Freundin Susanne in Turin, deren Mann bei Fiat, ein paar anderen Leuten bei Fiat, ans Finanzamt und alle Freunde im Schachverein ...

Jemand klopft an der Tür: Thomas K.s Freund von nebenan im Studentenwohnheim.

"Ach du bist's. Geht dein Rechner wieder normal?"

"Ja, ganz normal. Aber sag mal, warum schickst du mir Spam-Mails?"

"Ach, dir auch?"

Wie sich moderne Viren unsere PCs einverleiben. Der Virenkrimi, der durch den Text leitet, basiert auf einer wahren Geschichte, die bei Scotland Yard landete.

Sechs Tipps, wie man sich vor Viren schützen kann

Antivirentipp #1: Das Internet ist Viren-verseucht - gehen Sie nie ins Internet, ohne einen Virenscanner installiert zu haben.

Antivirentipp #1a: Ein Virenscanner muss nichts kosten. Installieren Sie nicht unbedingt den eines großen Herstellers.

Antivirentipp #2: Halten Sie Ihren Virenscanner auf dem aktuellen Stand. Wobei heutzutage aktueller Stand nicht bedeutet, einmal pro Woche updaten, sondern einmal pro Tag updaten.

Antivirentipp #3: Öffnen Sie keine Mails von Unbekannten.

Antivirentipp #4: Wenn Sie von Freunden oder Bekannten Mails mit angehängten Dokumenten bekommen, öffnen Sie diese nur, wenn Sie sich sicher sind, dass die Mail auch von diesem Freund oder Bekannten kommt. Viren- und Spamversender täuschen falsche Identitäten vor.

Antivirentipp #5: Stopfen Sie die Sicherheitslücken Ihres Betriebssystems. Mit anderen Worten: Installieren Sie die vom Hersteller angebotenen Updates und Patches.

Antivirentipp #6: Auch beim normalen Surfen handeln Sie sich Trojaner ein, so genannte Spybots. Diese erkennt der Virenscanner nicht. Sie müssen sie durch einen Spybot-Killer löschen. Halten Sie dieses Programm - wie Ihren Virenscanner - auf dem Laufenden.

Der prominente politische Virus hieß WANK - "Worm against Nuclear Killers" - und wurde von Umweltaktivisten Anfang der 90er Jahre auf den Startcomputer der NASA angesetzt. Grund: Die NASA schoss erstmals einen Plutonium-getriebenen, also hoch giftigen Satelliten ins All. WANK kam sehr weit, nämlich ins gut geschützte wissenschaftliche Rechenzentrum der NASA. Aber der eigentliche Startcomputer war getrennt vom Netz. Galileo konnte also mit seiner brisanten Ladung unbehelligt starten.

Klaus Brunnstein:

Politische Aktivität dieser Art und auch dieser Kompetenz habe ich seitdem nicht mehr gesehen. Wobei ich beobachte, dass im Augenblick ja sehr stark islamistische Gruppen terroristische Aktivitäten ausüben, und die in der Nutzung der Informationstechnik, nicht aber in ihrer Weiterentwicklung und auch nicht in der Entwicklung riskanter Software kompetent sind. Die nutzen sehr wohl Mobilfunk und alle diese Dinge, einschließlich verschlüsselter Nachrichten im Internet. Aber es gibt keinerlei Hinweis, dass in diesem Bereich Kompetenz für die Entwicklung in Richtung terroristischer Viren ist.

Virenkrimi

Thomas K. verfolgt die Wege seines Trojaners weiter. Der verbindet sich mit laufend wechselnden Internetseiten, jetzt zum Beispiel mit der einer amerikanischen Firma. Welche Firma? Thomas K. surft die Seite selbst mit seinem Internet-Browser an und sieht, dass sie einem Peter White gehört, Programmierer von Server-Software für Chatrooms. Software, die derjenigen, der sich das Trojanische Pferd bedient, verdammt ähnlich sieht. So ein Zufall! Weitere Interessen von Peter White: Computerspiele, unter anderem Generals. Das ist das Programm, nach dessen Seriennummer der Virus auf Thomas K.s PC anfangs suchte, aber nicht fündig wurde.

Der Kreis beginnt sich zu schließen: Peter White programmiert offenbar kleine schlanke Programme, die ganz im Stillen kleine schlanke Jobs im Internet erledigen können. Vielleicht auch Seriennummern für Computerspiele abfragen, Spams versenden, Denial of Service Attacken auf Hassobjekte im Web ausführen. Ist Peter White der, der alle Fäden in der Hand hat?

Auf einer anderen Webseite liest Thomas K., dass Peter White sich beim chatten des Kürzels "iss" bedient. Er loggt sich in diverse Gamer-Chatrooms ein, wo sich Spielefreaks treffen. Dann findet er "iss".

Jetzt wird es ihm zu heiß. Thomas K. vertraut sich der Computerzeitschrift c't an.

Klaus Brunnstein:

Es gibt die Diskussion um Superwürmer, die innerhalb weniger Stunden das ganze Internet lahm legen könnten, durch die Verbreitung, die dann aber auch Dienstverweigerungsfunktionen enthalten, wirkliche Schadfunktionen. Wir gehen heute davon aus, dass es bei den Schadfunktionen etwa eines Mafiaboy nur ein Spiel war. Aber es ist durchaus nicht unwahrscheinlich, dass eines Tages Kriminelle das Internet als Ziel ihrer Angriffe nutzen. Das passiert heute selten, aber immerhin auch schon zu Erpressungsversuchen.

Virenkrimi

Mit Rückendeckung der Redaktion schmiert Thomas K. über mehrere Wochen Peter White alias iss Honig ums Maul, prahlt mit tollen Seriennummern toller Spiele. iss verliert allmählich sein professionelles Misstrauen und chattet Thomas K. eines Nachts zu:

"Mit meinem Botnetz von Trojanern kannst du dicke Dollars machen. Dahinter steckt der Randex Wurm, winzige 72 Kilobyte groß, aber als Spam-Versender mächtig wie 10 Pferde."

"Kann ich Pferde mal ausprobieren, iss?"

"Kannst sie mal ausführen, zur Probe, für 24 Stunden. Überweise 150 Dollar auf mein Konto bei der Western Union. Keine Namen. Hier nur die Adresse, an die das gehen soll."

Die Thomas K. und die Redaktion leiten die Adresse an Scotland Yard weiter.

Was Sie hier hören, ist keine Fiktion, sondern echt. Nur die Namen sind geändert. Einer der für die Aufklärung zuständigen Redakteure der Zeitschrift c't ist Jo Bager. Er erzählt, dass es inzwischen zu Festnahmen von Verdächtigen kam, die aber wieder auf freien Fuß gesetzt wurden. Scotland Yard war für den Hinweis dankbar, meint aber, keine Zeit zu haben, solche Fälle selbst zu recherchieren. Jo Bager fasst zusammen, was wir unterm Strich aus diesem Krimi lernen: Dass zwischen der unverlangten Massenwerbemail, dem "Spam", und der Verbreitung von Viren zumindest hier, erstmals nachgewiesen, eine enge Verbindung besteht:

Man kann also von jedem dieser - wir hatten jetzt 10.000 betroffene Rechner - von jedem dieser 10.000 Rechner sagen wir einmal 1000 Mails aussenden. Da hat man eben, schön verteilt übers Netz, insgesamt so mal eben 10 Millionen Emails ausgesendet.

Daran verdienen zum einen die Betreiber dieses Bot-Netzes, wie sich das ganze nennt. Es verdient der Spammer dran. Durch dieses verteilte Netz von Bots, die auf PCs laufen, die eigentlich typischerweise nicht dafür eingerichtet sind, Emails massenhaft auszusenden, und die deswegen auch oft nicht von gängigen Spam-Filtern als Spam-Server aussortiert werden, kann der Spammer ziemlich sicher sein, dass sein Spam auch beim Empfänger ankommt. Das heißt, er hat für seine Spam-Aussendungen eine hohe Durchsatzrate und kann entsprechend seine Dienstleistung wieder teuer an irgendwelche Werbetreibenden verkaufen, das letzte Glied der Kette, die ja letztlich mit Spam für ihr Produkt werben wollen.

Virenkrimi

iss holt das Geld ab und mailt zwei Tage später 52.479 Internetadressen von Computern, auf denen er seine Trojaner laufen hat, an Thomas K. Ein kleiner Test zeigt, dass nicht alle, aber rund 10.000 auf dem aktuellen Stand sind, um auch Spams weiterzuleiten. Thomas K. könnte sich nun dieses Netzes bedienen und mit den Trojanern machen, was er will.

iss chattet seit dem ersten Scheck noch lieber mit Thomas K. und schlägt vor, das Geschäftsfeld erweitern:

"Hat dir das Netz gefallen?"

"Klar", lügt Thomas K. "Klappte gut."

"Kannst mein Bot-Netz übrigens auch monatlich mieten!"

"Rechnet sich das?"

"Ich habe einige Kunden mit Monatsabo, die damit offenbar sehr effektiv Spams versenden!"

"Kostet?"

"28.000 Dollar pro Monat."

Ist also eine virenfreie Computerwelt nicht in Sicht? Klaus Brunnstein, den wir mit diesen Worten aus der Pflicht nehmen und in den verdienten Ruhestand entlassen, meint erstaunlicherweise: Doch! Aber es muss vorher noch richtig wehtun.

Wir müssen Antiviren und Kryptoboxen zusätzlich hinzufügen, weil unsere Systeme inhärent unsicher sind. Was man braucht, ist eine Sicherheitstechnik, die im Entwurf drin ist. Daraus folgt, wenn die Unfälle immer gravierender werden, wie in der Industriegesellschaft, dass es eine Gegenbewegung gibt und sich der Verbraucherschutz entwickelt, wobei bei einem Schaden, der vom Hersteller zu verantworten ist, der Hersteller Schadensersatz zu leisten hat, und wenn eine Schwachstelle bekannt wird, der Hersteller durch Rückrufaktionen zu sorgen hat, dass das auf seine Kosten repariert wird.

So, dies hat 80 Jahre gedauert, und ich behaupte, die Unfälle werden so lange zunehmen, bis die Öffentlichkeit, die Juristen, die Parlamente sehen, dass das, was die Hersteller uns antun, uns, den Verbrauchern, nämlich auch die Linux-Hersteller, jetzt Novell, Suse und andere, Hewlett-Packard mit Unix, IBM mit den entsprechenden Systemen und eben natürlich auf Microsoft, dass das eine Schädigung der Verbraucher ist, und dass die Verbraucher ein Schadensersatzrecht haben, auch wenn die Hersteller behaupten, das ginge bei Software nicht. Das ist Quatsch, natürlich geht's, bei entsprechenden Regelungen.

Jetzt ist natürlich die Frage: Wann wird Microsoft denn so klug, oder gezwungen, so klug zu werden? Und da muss ich sagen, der Schmerzensdruck war in der Industriegesellschaft 80 Jahre. Wenn Sie das jetzt [auf die Informatik] hochrechnen, dann wird es bis etwa 2020 zunehmen; es kann sein, dass es ein wenig schneller wird, weil wir im Augenblick bereits jede zweite Email verseucht haben, aber das ist offensichtlich noch nicht schlimm genug.

Das heißt, es muss die Schmerzgrenze noch sehr viel höher ausgereizt werden, dass alle Welt sieht, dass das, was die Hersteller uns mit ihren unsicheren Betriebssystemen antun, sozusagen der Informationstechnik und Informationsgesellschaft schadet. Denn die nützliche Frage, die sich jeder stellen kann: Wieso sind eigentlich Viren möglich? Wieso kann eine Software in einem reifen System Module des Systems verändern? Das will ich Ihnen sagen: Weil die Hersteller nicht daran gedacht haben, diese ihre Module gegen Veränderungen zu schützen. Das ist einfach zu kurz gedacht!

Symantec, Bogdan Pelc:

Was wir sehen, ist, dass die Anzahl der Angriffe nicht unbedingt steigt. Jedoch hat sich die Qualität der Angriffe entscheidend verbessert. Wir haben festgestellt, dass die Anzahl der mittleren und schwereren Angriffe um 85 Prozent gestiegen ist.

Bogdan Pelc in einer Werbung auf der Webseite eines der größten Antivirensoftware-Herstellers.

Laut dem Bundesamt für Sicherheit in der Informationstechnik BSI stieg die Zahl der Virenvarianten in den letzten Wochen schneller denn je. Kaum war ein Virus wie Netsky im Umlauf und erkannt, mutierte er zu Netsky-B, dann C, dann D usw., manchmal mehrmals täglich. Täuschungsmanöver, um die Virenscanner, also die Abwehrprogramme, auszutricksen. Die Betreiber von Virenlabors gehören deshalb heute zu den wenigen, kräftig wachsenden Bereichen in der Softwarebranche. Die Anwender - im Grunde jeder, der seinen PC ans Internet hängt - ist von ihnen abhängig.

Virenkrimi

Mittwoch, 5. November 2003. Studentenwohnheim.

Der PC des Freundes von Thomas K. ist wieder so langsam. Thomas K. soll mal nachschauen, woran das liegen kann.

Ja, die Maschine ist extrem langsam, obwohl kein Programm geöffnet ist.

"Kam das schon öfter vor?"

"Ja, immer wieder. Dauert paar Minuten, dann ist alles wieder normal."

Was tut der PC des Freundes, dass er, wie jetzt, so langsam wird? Der Mauszeiger bewegt sich ruckartig, Fenster öffnen sich wie in Zeitlupe.

Thomas K. untersucht die Maschine mit einem aktuellen Virenscanner. Der findet, tief vergraben im Windows-Betriebssystem, eine verdächtige Datei namens netd32.exe, identifiziert sie als Virus und rät, sie zu löschen. Thomas K. löscht sie erst, nachdem er sie auf eine Diskette kopiert hat.

Klaus Brunnstein:

Heute können Sie davon ausgehen, dass die guten Antiviren-Hersteller wie F-Secure in Finnland, Symantec, Computer Associates ihre Warnungen nach 10 Minuten oder spätestens einer Stunde nach Auftauchen von neuen Viren und insbesondere ihrer weiten Verbreitung - wir sprechen hier von "in the wild" Viren und Würmern - haben. Das geht heute so, dass man die Würmer an vielen Stellen mit Sensoren, Honigtöpfen oder Honeypots genannt, versucht, einzufangen. Es gibt Patrouillen im Internet. Eine betreiben wir selbst. Dies ist ein Frühwarnsystem, wo wir noch in Entstehung, der Programmierung, im Test, vor der Verteilung das den Herstellern [von Virenscannern] zur Verfügung stellen.

Solche Patroullien und die Honigtöpfe sorgen dafür, dass wir mit an Sicherheit grenzender Wahrscheinlichkeit schon eine der ersten Instanzierungen, also Fällen von Würmern entdecken.

Virus ist der Oberbegriff, in der Informatik männlich, also der Virus. Der Unterbegriff für Viren, die sich statt über Disketten übers Internet verbreiten ist: Würmer. Der Unterbegriff für Viren, die sich schlafen legen und lauern ist: Trojanische Pferde. Viren sind verhältnismäßig winzige Computerprogramme mit der Eigenschaft, sich selbst zu befördern, sprich zu vermehren, und: etwas mit dem PC des Befallenen anzustellen, worüber jener keine Kontrolle hat.

Frühe Viren zeigten harmlose Weihnachtsbäume auf dem Bildschirm und löschten sich anschließend selbst. Oder sie vertauschten Buchstaben in Textverarbeitungsprogrammen. Oder löschten Disketten. Heutige Viren stören eher als dass sie zerstören.

Weil ein gewisses Maß an querdenkender Intelligenz dazu gehört, ein ordentliches Paket Störungspotenzial in so wenige Bytes zu packen, spricht man bei den Erfindern von Viren auch von Hackern. Wobei die meisten Virenverbreiter nur Trittbrettfahrer sind und sich die Intelligenz anderer zunutze machen, indem sie deren Viren nur modifizieren oder aus so genannten Virenkits - also Softwarebaukästen - neue Viren zusammensetzen. Man nennt diese Leute etwas abschätzig "Script Kiddies".

Hacker geben ihren Tierchen manchmal auch Namen, aber das sind nur in den seltensten Fällen die Namen, unter denen die Viren dann bekannt werden. Frank Felzmann, Leiter der Virenschutzabteilung in der Bundesanstalt für Sicherheit in der Informationstechnik.

Die Namen von Viren werden von den Herstellern von Virenschutzsoftware vergeben, und da ist leider das Problem, dass in der Eile des Geschäftes keine Abstimmung passiert, das heißt, es gibt einen Virus unter verschiedenen Namen. Zum Beispiel ist der Blaster-Wurm auch als Lovesun bekannt. Das heißt, man muss immer wieder nachfragen, von welchem Virenschutzprogramm dieser Virus gemeldet wird, und muss dann in der Beschreibung nachsehen. Das ist also sehr unbefriedigend.

Virenkrimi Teil

Zurück in seinem Zimmer, legt er die Diskette ins Laufwerk seines Computers ein und startet das Monitoring-Progamm, um den gesamten Verkehr mit dem Internet zu überwachen. Dann doppelklickt er netd32.exe.

Das kleine Programm installiert, schneller als Thomas K. blinzeln konnte, ein anderes Programm - und hat damit seine Pflicht erfüllt, sich fortgepflanzt.

Dieses andere Programm untersucht die Ausgänge von Thomas K.s Computer ins Internet, findet das IRC-Protokoll und loggt sich darüber in ein internationales Chat-Room ein.

Name: zerobot

Passwort: pass

Room: 05

Aha, ein trojanisches Pferd, aus dem Tierchen schlüpfen, um ungefragt auf Reise zu gehen, denkt Thomas K. Was tun sie aber in einem Chatroom, wo's doch ums Chatten geht, also ums Plaudern?

Der Trojaner, der sich als zerobot in Chatroom 05 angemeldet hat, chattet nicht; er sitzt still da. So wie alle anderen. In diesem Chatroom wird nämlich nicht gechattet. Hier treffen sich nur Programme, und ein Steuerprogramm.

"Hört mal alle her, ihr zerobots", sagt das Steuerprogramm, "Jetzt geht brav alle nach Hause und surft auf mein Zeichen die Internetadresse 2.22.32.196 an. Meldet euch dort als whitehouse.gov an."

Klaus Brunnstein:

Also, in Deutschland haben wir kein Gesetz, was speziell Virenverbreitung unter Strafe stellt. Die Gesetze sind Ende 80er Jahre als zweites Wirtschaftskriminalitätsgesetz ins Strafgesetzbuch geschrieben worden. Dort sind Straftatbestände wie Computersabotage, -spionage und -betrug hineingekommen. Wenn Sie jetzt den §303b - Computersabotage - angucken, dann ist die Voraussetzung für einen solchen Straftatbestand, dass eine Schädigung nur dann als strafrechtlich relevant angesehen wird, wenn dieses System besonders gegen die Beschädigung geschützt ist.

Jetzt ist natürlich die Frage, ob Betreiben eines Microsoft- oder Linux-Systems, von denen bekannt ist, dass sie viele Lücken haben, wo ein besonderer Schutz schon ist, wenn man ein Passwort, das nicht gerade das leere Passwort ist.

Virenkrimi Teil 3

Tausende von zerobots warten auf Tausenden von PCs, einer davon auf Thomas K.s PC. Dann kommt der Befehl, loszuschlagen. Sie alle surfen von allen befallenen Computern auf die Internetadresse 2.22.32.196 und trommeln unter dem Namen whitehouse.gov dagegen. Der Zielcomputer bricht unter dem Ansturm zusammen und ist für Stunden nicht mehr erreichbar.

So funktioniert also eine "Denial of Service" Attacke, denkt Thomas K. Solange koordiniert anpingen, bis nichts mehr geht.

Sein Trojanisches Pferd schläft wieder. In der Virendatenbank findet sich sein offizieller Name: BDS/IRCBot.V. Ein Virus, der vermutlich per Email in den Rechner von Thomas K.s Freund gelangt war und sich jetzt über das Chatprotokoll verbreitet und ferngesteuert Befehle empfängt. Deshalb wurde der Computer des Freunds manchmal so absonderlich langsam. Der Denial of Service-Angriff von Thomas K.s PC aus ist jedenfalls beendet, alles ist ruhig.

Frank Felzmann, BSI

Viren, die eine Festplatte löschen, betrachtet man nicht als höchste Gefährdungsstufe, denn da merkt man nämlich, dass etwas zugeschlagen hat. Das Gefährlichste sind Viren, von denen es zum Glück nicht so viele gibt, die geringfügige Veränderungen vornehmen, in Textdateien, in Excel-Tabellen. Das fällt natürlich sehr spät auf, und da besteht die Gefahr, dass man mit falschen Informationen Entscheidungen trifft, bloß weil ein Virus irgendwelche Daten verändert hat.

Banken und Versicherungen haben ein besonders hohes Interesse, dass ihre Daten integer sind, und haben entsprechend viele Schutzmaßnahmen eingebaut. Die wichtigste Schutzmaßnahme ist, dass man den Produktionsbetrieb im Hause lässt und dass die Rechner, auf denen Kundendaten verwaltet werden und Bankvorgänge passieren, Versicherungsverträge gespeichert sind, keinen Anschluss ans Internet haben.

Virenkrimi Teil 5

Dann beginnt Thomas K.s Festplatte wieder zu kratzen. Was ist los? Der Trojaner dringt gerade ins Innerste von Windows ein, die Registry, wo alle Daten des Betriebssystems zusammenlaufen, und führt den Befehl getCDkey GENERALS aus.

Generals, Generals, ist das nicht ein Computerspiel? Sucht der etwa nach der Seriennummer des Computerspiels Generals? Thomas K. hat dieses Spiel nicht, also legt sich der Trojaner wieder schlafen. War ja nur'n Versuch. Hätte ja sein können. Fragen kostet ja nichts.

Klaus Brunnstein:

Zu den Trojanern gehören erstens diejenigen wie Nessus, bei denen Sie von einem Klienten aus ein anderes System angreifen können, indem Sie Schwächen ausnutzen oder über einen Virus dort das Gegenstück installieren, sodass dann ein Tor, ein Port, ein Pfad eröffnet werden kann, über den man kommuniziert, ohne dass der Anwender das merkt. Es gehört zweitens die Klasse der so genannten Passwort-Stealer dazu. Das ist eine Klasse von Trojanern, die das Ziel haben, auf PCs zu beobachten, wie z.B. beim Login ein Passwort eingegeben wird. Diese ist zwar auf dem Bildschirm ausge-xxx-t, mit Sternen oder was auch immer, aber wird natürlich auf der Tastatur im Klartext eingegeben. Das wird beobachtet und dann exportiert oder kann benutzt werden, um einen entfernten Angriff zu initiieren.

Dann haben Sie ein Stück Allzweck-Software, was aus dem System heraus Ihnen beliebige Kontrolle über Dateien, über Operationen, über Prozesse und Datenkommunikation ermöglicht. Es sind also sozusagen ferngesteuerte kleine Roboter, die dem Angreifer helfen.

Virenkrimi

Neue Unruhe auf Thomas K.s PC: Daten laufen ein, wieder über den Chat-Kanal. Empfängt der Trojaner neue Befehle? Startet wieder ein geballter Denial of Service-Angriff auf einen nichts ahnenden Server?

Nein. Der Trojaner hat den Befehl erhalten, zu einer Internetadresse zu surfen, dort ein kleines Programm herunterzuladen und dieses sofort auf dem Wirts-PC zu starten. Das kleine Programm heißt winsock32.exe. Thomas K. hat seit Minuten seinen Rechner nicht angefasst und traut seinen Augen nicht, als sich dieses neue Programm winsock32.exe öffnet, so als hätte er es selber angeklickt.

Wie kam es dazu? Der Virus von der Diskette von dem Freund, dessen PC immer so langsam wurde, hatte ein Trojanisches Pferd installiert, welches gern chatten ging und jetzt ein kleines Programm aus dem Internet herunterlud und ausführte. Damit sind es schon drei Schädlinge. Und was hat sich winsock32.exe Schönes ausgedacht? Die Firewall von Thomas K.s Computer meldet, dass Winsöckchen den Port 10001 zum Internet öffnet. Darüber kommunizieren normalerweise Emailprogramme.

Klaus Brunnstein:

Das Neue der MeMail, Netsky und Beagle/Bagle ist, dass sie ziemlich umfangreiche und komplexe Algorithmen zum Auffinden von Adressen haben, weshalb man hier natürlich auch eine Zusammenarbeit mit Spammern vermutet. Die gucken nicht nur in den Outlook- oder äquivalenten Adressbüchern nach, sondern sie sind in der Lage, alle Platten von C bis X durchzuscannen, ob es irgendwo eine abgespeicherte Datei, irgendeine Endung, z.B. cab oder cmb oder was auch immer gibt, sogar txt, ob dort irgendwo eine Adressen ist. Diese werden dann eingesammelt, stochastisch ausgewählt, und an diese wird der Wurm dann weitergeschickt.

Es ist eine gewisse Faszination, die wohl, wenn ich richtig sehe, auch Krimiautoren erfasst, wenn sie Kommissare und ihre Arbeit beschreiben.

Virenkrimi

Thomas K. kann jetzt nicht mehr nachvollziehen, was passiert: Über Port 10001 laufen zu viele, auch normale Daten. Er nimmt sich den Code des neuen Schädlings vor und zerlegt ihn in seine digitalen Bestandteile, versucht, sich einen Reim aus seinen paar Tausend Bits zu machen. Tatsächlich findet Thomas K. eine nur durch einfache Buchstabenumstellung getarnte Adresse. Möglicherweise eine Befehlszentrale.

Jetzt wächst in ihm der Ehrgeiz, die Wut, die Lust auf Vergeltung. Statt zu warten, bis der Virus es tut, greift er selbst in die Tasten und surft eben diese, schlecht getarnte Internet-Adresse an. Hier findet er eine Liste von 11383 PCs, die alle eines gemeinsam haben: Sie alle sind mit demselben Virus infiziert. Bei ihnen allen ist Port 10001 weit offen. Und er findet heraus, wozu das alles gut sein soll: Die Viren werden über diesen Weg laufend upgedatet und gefüttert: Sie erhalten von Zeit zu Zeit Werbung für Viagra, Rolex-Uhren, Penisverlängerung oder Afrikanische Geldwaschanlagen.

Wozu?

Thomas K. beobachtet, wie sein Trojaner mit einer Viagrawerbung aufgeladen wird. Das dauert wenige Sekunden. Ruhe, kurzes Verdauen. Dann entwickelt der Trojaner eine ungebremste Versand-Aktivität: Er schickt diese Werbung als Mail an Hunderte von Empfängern. Aber an wen? An Thomas K.s Bruder Betram, an seine Mutter Susanne, an seine Freundin Susanne in Turin, deren Mann bei Fiat, ein paar anderen Leuten bei Fiat, ans Finanzamt und alle Freunde im Schachverein ...

Jemand klopft an der Tür: Thomas K.s Freund von nebenan im Studentenwohnheim.

"Ach du bist's. Geht dein Rechner wieder normal?"

"Ja, ganz normal. Aber sag mal, warum schickst du mir Spam-Mails?"

"Ach, dir auch?"

Wie sich moderne Viren unsere PCs einverleiben. Der Virenkrimi, der durch den Text leitet, basiert auf einer wahren Geschichte, die bei Scotland Yard landete.

Sechs Tipps, wie man sich vor Viren schützen kann

Antivirentipp #1: Das Internet ist Viren-verseucht - gehen Sie nie ins Internet, ohne einen Virenscanner installiert zu haben.

Antivirentipp #1a: Ein Virenscanner muss nichts kosten. Installieren Sie nicht unbedingt den eines großen Herstellers.

Antivirentipp #2: Halten Sie Ihren Virenscanner auf dem aktuellen Stand. Wobei heutzutage aktueller Stand nicht bedeutet, einmal pro Woche updaten, sondern einmal pro Tag updaten.

Antivirentipp #3: Öffnen Sie keine Mails von Unbekannten.

Antivirentipp #4: Wenn Sie von Freunden oder Bekannten Mails mit angehängten Dokumenten bekommen, öffnen Sie diese nur, wenn Sie sich sicher sind, dass die Mail auch von diesem Freund oder Bekannten kommt. Viren- und Spamversender täuschen falsche Identitäten vor.

Antivirentipp #5: Stopfen Sie die Sicherheitslücken Ihres Betriebssystems. Mit anderen Worten: Installieren Sie die vom Hersteller angebotenen Updates und Patches.

Antivirentipp #6: Auch beim normalen Surfen handeln Sie sich Trojaner ein, so genannte Spybots. Diese erkennt der Virenscanner nicht. Sie müssen sie durch einen Spybot-Killer löschen. Halten Sie dieses Programm - wie Ihren Virenscanner - auf dem Laufenden.

Der prominente politische Virus hieß WANK - "Worm against Nuclear Killers" - und wurde von Umweltaktivisten Anfang der 90er Jahre auf den Startcomputer der NASA angesetzt. Grund: Die NASA schoss erstmals einen Plutonium-getriebenen, also hoch giftigen Satelliten ins All. WANK kam sehr weit, nämlich ins gut geschützte wissenschaftliche Rechenzentrum der NASA. Aber der eigentliche Startcomputer war getrennt vom Netz. Galileo konnte also mit seiner brisanten Ladung unbehelligt starten.

Klaus Brunnstein:

Politische Aktivität dieser Art und auch dieser Kompetenz habe ich seitdem nicht mehr gesehen. Wobei ich beobachte, dass im Augenblick ja sehr stark islamistische Gruppen terroristische Aktivitäten ausüben, und die in der Nutzung der Informationstechnik, nicht aber in ihrer Weiterentwicklung und auch nicht in der Entwicklung riskanter Software kompetent sind. Die nutzen sehr wohl Mobilfunk und alle diese Dinge, einschließlich verschlüsselter Nachrichten im Internet. Aber es gibt keinerlei Hinweis, dass in diesem Bereich Kompetenz für die Entwicklung in Richtung terroristischer Viren ist.

Virenkrimi

Thomas K. verfolgt die Wege seines Trojaners weiter. Der verbindet sich mit laufend wechselnden Internetseiten, jetzt zum Beispiel mit der einer amerikanischen Firma. Welche Firma? Thomas K. surft die Seite selbst mit seinem Internet-Browser an und sieht, dass sie einem Peter White gehört, Programmierer von Server-Software für Chatrooms. Software, die derjenigen, der sich das Trojanische Pferd bedient, verdammt ähnlich sieht. So ein Zufall! Weitere Interessen von Peter White: Computerspiele, unter anderem Generals. Das ist das Programm, nach dessen Seriennummer der Virus auf Thomas K.s PC anfangs suchte, aber nicht fündig wurde.

Der Kreis beginnt sich zu schließen: Peter White programmiert offenbar kleine schlanke Programme, die ganz im Stillen kleine schlanke Jobs im Internet erledigen können. Vielleicht auch Seriennummern für Computerspiele abfragen, Spams versenden, Denial of Service Attacken auf Hassobjekte im Web ausführen. Ist Peter White der, der alle Fäden in der Hand hat?

Auf einer anderen Webseite liest Thomas K., dass Peter White sich beim chatten des Kürzels "iss" bedient. Er loggt sich in diverse Gamer-Chatrooms ein, wo sich Spielefreaks treffen. Dann findet er "iss".

Jetzt wird es ihm zu heiß. Thomas K. vertraut sich der Computerzeitschrift c't an.

Klaus Brunnstein:

Es gibt die Diskussion um Superwürmer, die innerhalb weniger Stunden das ganze Internet lahm legen könnten, durch die Verbreitung, die dann aber auch Dienstverweigerungsfunktionen enthalten, wirkliche Schadfunktionen. Wir gehen heute davon aus, dass es bei den Schadfunktionen etwa eines Mafiaboy nur ein Spiel war. Aber es ist durchaus nicht unwahrscheinlich, dass eines Tages Kriminelle das Internet als Ziel ihrer Angriffe nutzen. Das passiert heute selten, aber immerhin auch schon zu Erpressungsversuchen.

Virenkrimi

Mit Rückendeckung der Redaktion schmiert Thomas K. über mehrere Wochen Peter White alias iss Honig ums Maul, prahlt mit tollen Seriennummern toller Spiele. iss verliert allmählich sein professionelles Misstrauen und chattet Thomas K. eines Nachts zu:

"Mit meinem Botnetz von Trojanern kannst du dicke Dollars machen. Dahinter steckt der Randex Wurm, winzige 72 Kilobyte groß, aber als Spam-Versender mächtig wie 10 Pferde."

"Kann ich Pferde mal ausprobieren, iss?"

"Kannst sie mal ausführen, zur Probe, für 24 Stunden. Überweise 150 Dollar auf mein Konto bei der Western Union. Keine Namen. Hier nur die Adresse, an die das gehen soll."

Die Thomas K. und die Redaktion leiten die Adresse an Scotland Yard weiter.

Was Sie hier hören, ist keine Fiktion, sondern echt. Nur die Namen sind geändert. Einer der für die Aufklärung zuständigen Redakteure der Zeitschrift c't ist Jo Bager. Er erzählt, dass es inzwischen zu Festnahmen von Verdächtigen kam, die aber wieder auf freien Fuß gesetzt wurden. Scotland Yard war für den Hinweis dankbar, meint aber, keine Zeit zu haben, solche Fälle selbst zu recherchieren. Jo Bager fasst zusammen, was wir unterm Strich aus diesem Krimi lernen: Dass zwischen der unverlangten Massenwerbemail, dem "Spam", und der Verbreitung von Viren zumindest hier, erstmals nachgewiesen, eine enge Verbindung besteht:

Man kann also von jedem dieser - wir hatten jetzt 10.000 betroffene Rechner - von jedem dieser 10.000 Rechner sagen wir einmal 1000 Mails aussenden. Da hat man eben, schön verteilt übers Netz, insgesamt so mal eben 10 Millionen Emails ausgesendet.

Daran verdienen zum einen die Betreiber dieses Bot-Netzes, wie sich das ganze nennt. Es verdient der Spammer dran. Durch dieses verteilte Netz von Bots, die auf PCs laufen, die eigentlich typischerweise nicht dafür eingerichtet sind, Emails massenhaft auszusenden, und die deswegen auch oft nicht von gängigen Spam-Filtern als Spam-Server aussortiert werden, kann der Spammer ziemlich sicher sein, dass sein Spam auch beim Empfänger ankommt. Das heißt, er hat für seine Spam-Aussendungen eine hohe Durchsatzrate und kann entsprechend seine Dienstleistung wieder teuer an irgendwelche Werbetreibenden verkaufen, das letzte Glied der Kette, die ja letztlich mit Spam für ihr Produkt werben wollen.

Virenkrimi

iss holt das Geld ab und mailt zwei Tage später 52.479 Internetadressen von Computern, auf denen er seine Trojaner laufen hat, an Thomas K. Ein kleiner Test zeigt, dass nicht alle, aber rund 10.000 auf dem aktuellen Stand sind, um auch Spams weiterzuleiten. Thomas K. könnte sich nun dieses Netzes bedienen und mit den Trojanern machen, was er will.

iss chattet seit dem ersten Scheck noch lieber mit Thomas K. und schlägt vor, das Geschäftsfeld erweitern:

"Hat dir das Netz gefallen?"

"Klar", lügt Thomas K. "Klappte gut."

"Kannst mein Bot-Netz übrigens auch monatlich mieten!"

"Rechnet sich das?"

"Ich habe einige Kunden mit Monatsabo, die damit offenbar sehr effektiv Spams versenden!"

"Kostet?"

"28.000 Dollar pro Monat."

Ist also eine virenfreie Computerwelt nicht in Sicht? Klaus Brunnstein, den wir mit diesen Worten aus der Pflicht nehmen und in den verdienten Ruhestand entlassen, meint erstaunlicherweise: Doch! Aber es muss vorher noch richtig wehtun.

Wir müssen Antiviren und Kryptoboxen zusätzlich hinzufügen, weil unsere Systeme inhärent unsicher sind. Was man braucht, ist eine Sicherheitstechnik, die im Entwurf drin ist. Daraus folgt, wenn die Unfälle immer gravierender werden, wie in der Industriegesellschaft, dass es eine Gegenbewegung gibt und sich der Verbraucherschutz entwickelt, wobei bei einem Schaden, der vom Hersteller zu verantworten ist, der Hersteller Schadensersatz zu leisten hat, und wenn eine Schwachstelle bekannt wird, der Hersteller durch Rückrufaktionen zu sorgen hat, dass das auf seine Kosten repariert wird.

So, dies hat 80 Jahre gedauert, und ich behaupte, die Unfälle werden so lange zunehmen, bis die Öffentlichkeit, die Juristen, die Parlamente sehen, dass das, was die Hersteller uns antun, uns, den Verbrauchern, nämlich auch die Linux-Hersteller, jetzt Novell, Suse und andere, Hewlett-Packard mit Unix, IBM mit den entsprechenden Systemen und eben natürlich auf Microsoft, dass das eine Schädigung der Verbraucher ist, und dass die Verbraucher ein Schadensersatzrecht haben, auch wenn die Hersteller behaupten, das ginge bei Software nicht. Das ist Quatsch, natürlich geht's, bei entsprechenden Regelungen.

Jetzt ist natürlich die Frage: Wann wird Microsoft denn so klug, oder gezwungen, so klug zu werden? Und da muss ich sagen, der Schmerzensdruck war in der Industriegesellschaft 80 Jahre. Wenn Sie das jetzt [auf die Informatik] hochrechnen, dann wird es bis etwa 2020 zunehmen; es kann sein, dass es ein wenig schneller wird, weil wir im Augenblick bereits jede zweite Email verseucht haben, aber das ist offensichtlich noch nicht schlimm genug.

Das heißt, es muss die Schmerzgrenze noch sehr viel höher ausgereizt werden, dass alle Welt sieht, dass das, was die Hersteller uns mit ihren unsicheren Betriebssystemen antun, sozusagen der Informationstechnik und Informationsgesellschaft schadet. Denn die nützliche Frage, die sich jeder stellen kann: Wieso sind eigentlich Viren möglich? Wieso kann eine Software in einem reifen System Module des Systems verändern? Das will ich Ihnen sagen: Weil die Hersteller nicht daran gedacht haben, diese ihre Module gegen Veränderungen zu schützen. Das ist einfach zu kurz gedacht!