Wissenschaftsjournalist Maximilian Schönherr im Gespräch mit Manfred Kloiber

Manfred Kloiber: Maximilian, klären wir zuerst kurz drei Begriffe: Nämlich Internet, Darknet, Deepweb.

Maximilian Schönherr: Es gibt im Internet Bereiche, die man über normale Suchmaschinen nicht findet und die auch keine eingängigen Adressen wie zum Beispiel deutschlandradio.de haben. Um dahin zu gelangen, muss man tiefer schürfen; deswegen spricht man vom "Deep Web". Es gibt noch andere Begriffe dafür, wie "Hidden" oder "Invisible Web", unsichtbares Netz, im Unterschied zum "Visible Web". Das Darknet, das dunkle Netz, ist eine Teilmenge davon - ein bestimmter Bereich, in dem sich zum Beispiel - noch ein Anglizismus - Black Hats, also "böse" Hacker austauschen und wo mit Waffen gehandelt wird.

Kloiber: Und dann spielt TOR noch eine Rolle.

Schönherr: Ja, das ist das Werkzeug, mit dem man anonym surfen kann, prinzipiell jede Webseite, auch den Deutschlandfunk. Aber das Darknet setzt voraus, dass man TOR einsetzt. Ursprünglich wurde TOR von US-Behörden finanziert. Das O in dem Akronym TOR steht für Onion - Zwiebel. Die Verschlüsselung funktioniert über mehrere Schichten, wie die einer Zwiebel.

Kloiber: Bevor wir genauer über die Technik und die damit verbundenen Problematiken sprechen, besuchen wir die auf Internetkriminalität spezialisierte Cybercrime-Gruppe im Bundeskriminalamt Wiesbaden.

Besuch bei der Cybercrime-Gruppe des BKA

Im Bundeskriminalamt gibt es mehrere Referate, die sich mit Verbrechen beschäftigen, welche sich vorwiegend im Internet abspielen, etwa der Handel mit kinderpornografischen Bildern. Für das Darknet ist die Gruppe "Cybercrime" zuständig. Da arbeiten im Hintergrund "Cyberanalysten", also Informatiker, vor allem aber Kriminalbeamte wie Dirk Büchner. Er ist Kriminaloberrat und Referent im Bereich Cybercrime:

"Das Darknet bietet die Möglichkeit, sich selbst zu anonymisieren. Und das ist natürlich etwas, was für die Straftäter eine ganz besondere Rolle spielt. Wir haben allerdings festgestellt, dass Straftäter, die sich mehr im Bereich der Datenkriminalität bewegen, die also zum Beispiel Kreditkartendaten verkaufen wollen, gar nicht ins Darknet selbst reingehen, sondern die kennen sich in der Regel so gut aus, dass sie Selbstanonymisierungsverfahren anwenden können und deswegen auch im so genannten 'sichtbaren', dem 'Visible Web' unterwegs sein können."

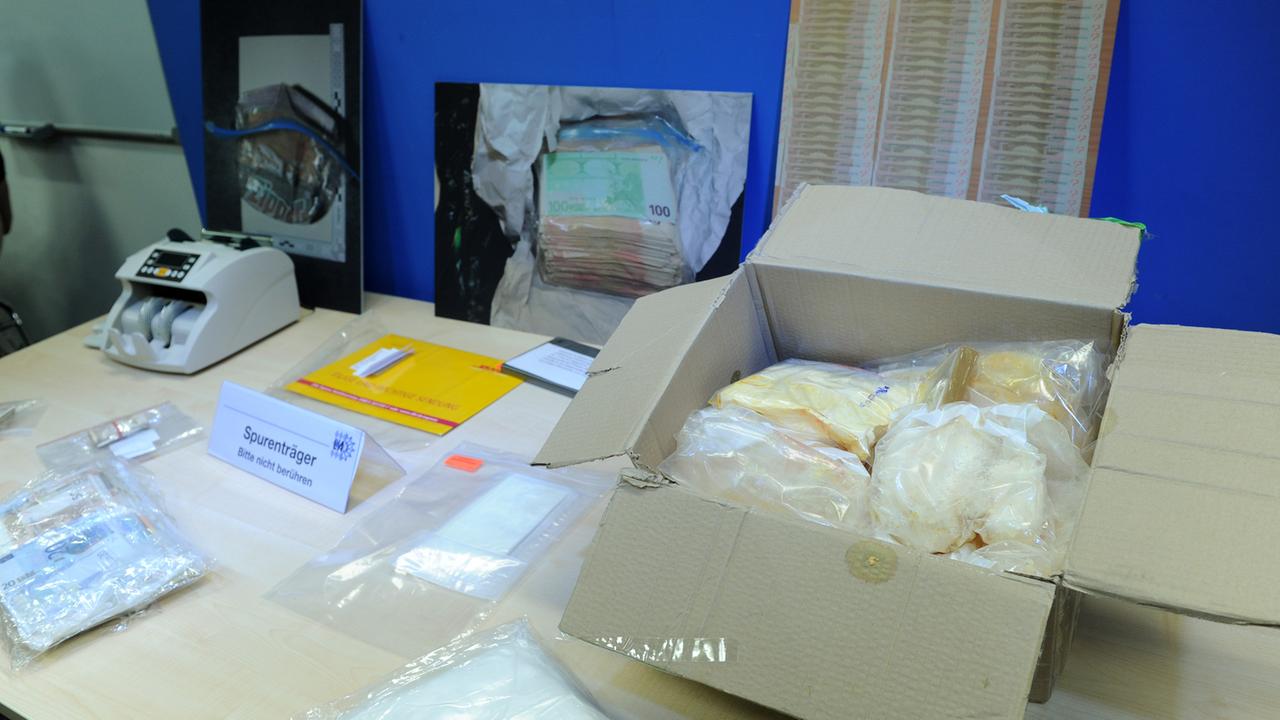

Im Darknet bewegen sich eher Leute, die zum Beispiel mit Waffen, Rauchgift, Falschgeld handeln, die also vielleicht nicht ganz so cyber-affin sind und deswegen auf die Anonymisierungsmöglichkeiten zurückgreifen, die das Darknet von sich aus anbietet. Zwar finden sich Hackerdienstleistungen, Trojaner und PayPal-Daten zum Plündern von Bankkonten auch im Darknet; aber harte, anfassbare illegale Ware bekommt man praktisch nur da. Mit zwei neuralgischen Punkten müssen die Händler und ihre Kunden dabei zurechtkommen, nämlich zum einen die Ware übers Darknet zu bestellen, dann der Übergang aus der digitalen in die analoge Welt. Die Ware muss, gut getarnt, zu einem Postdienstleister und auf den Weg zum Empfänger gebracht werden.

"Es ist natürlich bei einem illegalen Artikel wie bei einer Waffe etwas riskanter, sie sich nach Hause liefern zu lassen. Aber auch da sind die Interessenten an solchen Artikeln sehr findig, was das Umgehen der Heimatanschrift angeht. Sie lassen liefern an die Oma, die völlig unbedarft das Paket entgegen nimmt, oder als Adresse beispielsweise eine Packstation", erklärt Kriminalhauptkommissar Achim Steiger, Cybercrime-Sachbearbeiter im Bereich Ermittlungsunterstützung und Recherche. "Für uns geht es im konkreten Fall ja immer darum, wo sitzt der Anbieter von einem konkreten Artikel? Da werden auf vielen Plattformen Angaben gemacht, die allerdings nicht verifiziert werden. Unserer Erfahrung nach stimmen diese Daten meist überein. Das heißt, da werden wahre Angaben gemacht, sofern es sich um physische Waren handelt, also Waffen, Betäubungsmittel."

Sofern man es mit Daten zu tun hat, wird häufig als Artikelstandort die Option "weltweit" genutzt, weil man da keinen physischen Versand eines Artikels hat. Auf die Frage, wie die Cybercrime-Gruppe beim Herausfinden von Artikelstandorten und Lieferadressen operativ vorgeht, etwa mit Hacking-Werkzeugen oder Trojanischen Pferden, geben die beiden Kriminalbeamten keine Antwort. Nur so viel ist zu erfahren:

"Es wird natürlich immer da kniffelig, wo wir aktiv mit Straftätern handeln müssen, das heißt, wo wir auf Geschäfte, auf Scheingeschäfte eingehen müssen. In solchen Fällen ist es aber so, dass wir als Polizei immer unter dem Dach und der Aufsicht einer Staatsanwaltschaft tätig werden", sagt Dirk Büchner.

"Möglichkeit anonymisierter Kommunikation ist durchaus redlich"

Laut Dirk Büchner gehen seine Mitarbeiter im Darknet nicht Streife, und zwar aus einem einfachen Grund:

"Also das Darknet ist so groß, dass es so viele Fundstellen in kriminellen Bereich gibt, dass wir keine Zeit und von Vornherein auch kein Interesse haben, allen Bürgern nachzusteigen, nur um mal zu gucken, was die dort machen. Es gibt so viele Ansatzpunkte, die wir überprüfen müssen, dass wir damit weit genügend zu tun haben."

Der Kriminaloberrat macht auch deutlich, dass die Verschlüsselung des TOR-Netzwerks ein zu respektierendes Privileg einer modernen Gesellschaft ist:

"Es ist dafür entworfen worden, dass eine anonymisierte Kommunikation stattfinden kann, was ja, wenn es nicht um inkriminierte Sachverhalte geht, auch durchaus redlich ist und in einem demokratischen Staat auch sehr gewollt ist."

Das TOR-Netzwerk: Asymetrische Verschlüsselung über rund 7.000 Rechner

Wissenschaftsjournalist Maximilian Schönherr im Gespräch mit Manfred Kloiber

Kloiber: Die Freiheit zu verschlüsseln sieht also selbst das BKA als zentrales Gut. Wie unterscheidet sich die Verschlüsselung im TOR-Netzwerk von anderen Verschlüsselungstechniken, Maximilian Schönherr?

Schönherr: Es gibt viele Verschlüsslungen, etwa beim normalen Surfen, wenn wir Bankgeschäfte erledigen - SSL. Die Verschlüsselung von Emails ist trotz vieler Versuche, es leichter zu gestalten, umständlich - PGP. Bei Chats wie WhatsApp und iMessage ist die Verschlüsselung inzwischen üblich geworden und fällt keinem auf. All das sind partielle Verschlüsslungen. Wenn wir ins Deepweb gehen, ist grundsätzlich alles verschlüsselt. Man braucht einen speziellen Client, eine Software, die sich ins TOR-Netzwerk einwählt, typischer Weise ist das der TOR-Browser, bei Android-Geräten Orbot und Orweb.

Bei diesem Vorgang wird ein asymmetrisches Schlüsselverfahren eingesetzt, also mit einem privaten, nur mich etwas angehenden Schlüssel, und einem öffentlichen Schlüssel, der die TOR-Netzwerkrechner als echt charakterisiert. Ist man erst mal drin (das kann unter Umständen eine Minute dauern) laufen die Datenpakete, die man abruft und erzeugt, wie in einem Ping-Pong-Verfahren zwischen mindestens drei Rechnern hin und her, wobei kein Rechner dem nächsten die Information mitgibt, woher die Daten kommen. Es werden innerhalb des Deepweb alle Spuren automatisch verwischt. TOR ist ein Mittel, um verschlüsselt irgendwo hin zu kommen, etwa zu Twitter.

Kloiber: Gibt es da keine Möglichkeiten, heimlich mitzuschneiden? Die TOR-Rechner liegen ja offen im Netz.

Schönherr: Doch. Es gibt immer wieder Versuche, Datenströme direkt an den Ein- und Ausgängen dieser inzwischen rund 7.000 Rechner abzugreifen. Eine Entschlüsselung ist hier unrealistisch, sie dauert zu lang. Aber man kann versuchen, Übereinstimmungen festzustellen, um anhand der reinen Datenmenge zum Beispiel herauszufinden: Da will jemand eine Seite ansurfen, die weniger als 500 Kilobyte Text, dafür über 1 MB Grafiken hat. Darüber ließ sich, soweit bekannt, bisher nie die IP-Adresse des Menschen herausfinden, der über das TOR-Netzwerk irgendwohin surft.

Die Schwachpunkte sind nicht in den Tiefen des Netzes zu finden, sondern die Exit-Knoten, über die man bei jeder Anfrage herauskommt, wo die Daten den Verschlüsselungs-Pool verlassen und dann eben zum Beispiel zu Google.de laufen, oder zu einem ukrainischen Waffenhändler. Wer sich nicht mit der eh schon starken Anonymisierung durch das Netzwerk zufrieden gibt, wird per Eintrag in die Konfigurationsdatei Ausgangs-Server wählen, denen er vertraut, vielleicht welche des Chaos Computer Clubs.

Die Geheimdienste mischen kräftig mit im TOR-Netzwerk

Kloiber: Welche Rolle spielen die Geheimdienste im TOR-Netzwerk?

Schönherr: Es ist bekannt, dass insbesondere die amerikanische NSA einen beträchtlichen Teil der TOR-Knoten stellen. Selbstverständlich verdeckt. Sie geben sich unverbindliche Namen, sind aber ins Verzeichnis funktionierender TOR-Knoten aufgenommen, weil sie sich an die Spielregeln der Verschlüsselung halten.

Die Geheimdienste haben sich auch Hintertürchen bei anderen Rechnern im TOR-Netz geschaffen, Sicherheitslücken von Netzwerkkarten, die sie ausnutzen, um den Datenverkehr abzuhören. Für einen Geheimdienst mag das natürlich sein; ob hier immer ein Staatsanwalt die Unterschrift gab, möchte ich bezweifeln.

So wie es ein etwas naives Bild ist, das das Bundeskriminalamt zeichnet, wenn es sagt, die legalen Inhalte interessieren die Strafermittlungsbehörden nicht. Selbstverständlich wird man, um Straftätern auf die Spur zu kommen, sich da heftig und tief einmischen. Aber es gehört mächtig viel Glück dazu, um selbst mit einem quasi gekaperten Netzwerk Sinn aus den verschlüsselten Daten zu machen.

Kloiber: Das Darknet kann man nur über das TOR-Netzwerk ansurfen?

Schönherr: Ja. Die Webadressen, wo man Waffen, Crystal Meth oder Falschgeld kaufen kann, sind über den normalen Browser nicht auffindbar. Das Darknet ist eine Infrastruktur innerhalb der TOR-Verschlüsselung.

Kloiber: Können wir da einmal hingehen?

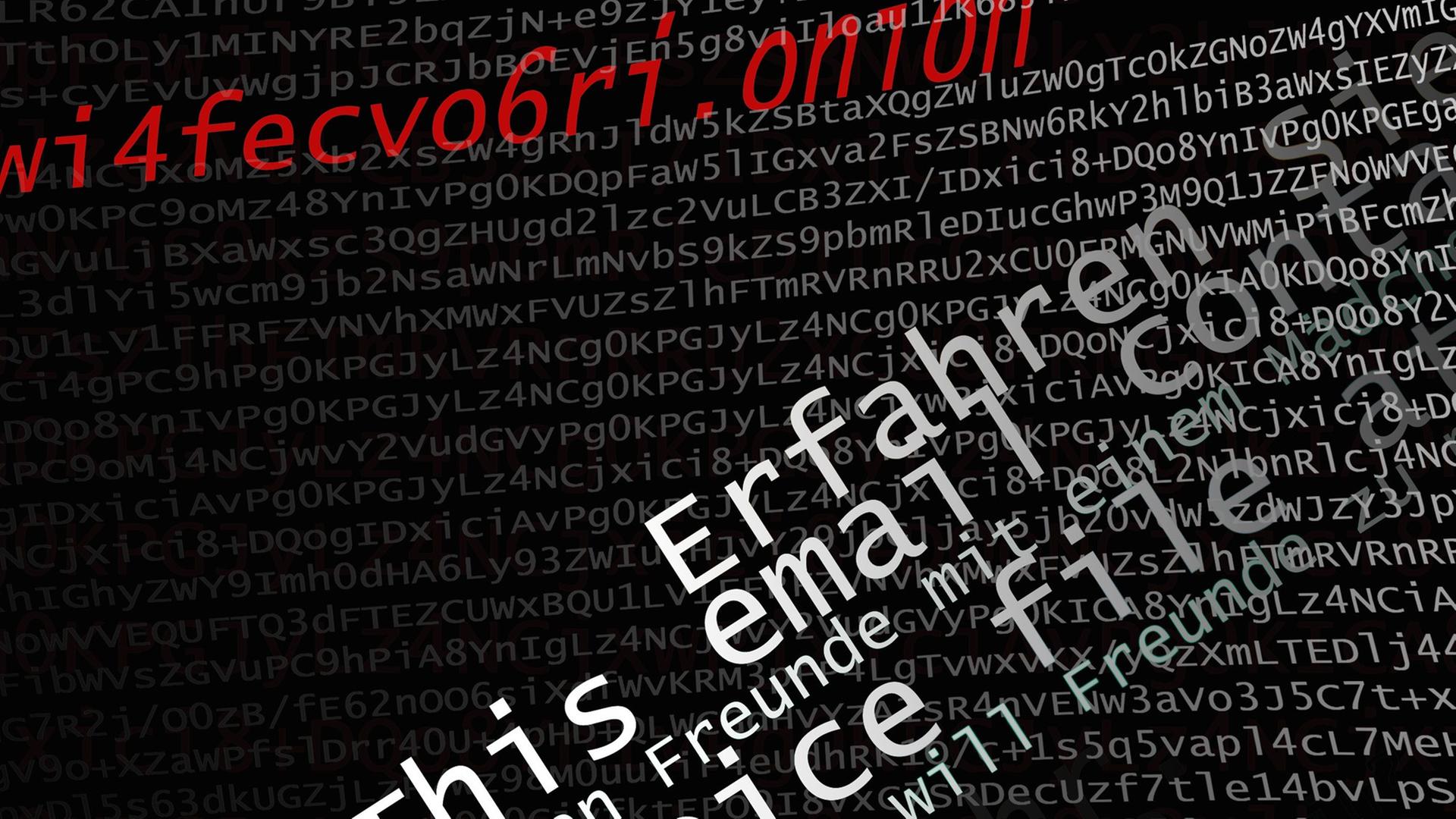

Schönherr: Ja, ich bin über den TOR-Browser zu einer so genannten "Onion"-Suchmaschine gegangen, habe "Colt Halbautomatik" eingegeben, und dann tut sich diese dunkle Webseite auf.

Kloiber: Sieht wie eine etwas billig gemachte Shopping-Seite aus. Ich kann das 5,56-mm-Gewehr für 3,1 Bitcoins kaufen. Wie viel ist das?

Schönherr: Knapp 2.000 Euro.

Kloiber: Warum Bitcoin und nicht Direktüberweisung, zum Beispiel mit einem Transferdienst, früher sagte man mal telegrafisch dazu?

Schönherr: Weil bei Bitcoin der Absender nicht offen gelegt wird. Die Bitcoin-Verschlüsselung passt hervorragend zum Handel im Darknet, ist aber natürlich auch ganz legal einsetzbar.

Kloiber: Wie wird geliefert?

Schönherr: In, wie hier englisch steht, "einer von unseren über hundert verschieden aussehenden Tarnverpackungen. Bei bester Zusammenarbeit mit bestimmten Zollämtern und Grenzpolizisten".

Kloiber: Wir haben eingangs gehört, dass das Darknet vor allem illegale Waren betrifft. Spielt der Terror eine Rolle, also tauschen potenzielle Attentäter sich übers Darknet aus?

Schönherr: Meiner Recherche am Rechner nach nicht. Man findet Sprengstoff, aber das Knowhow, wie man einen Brandsatz baut, liegt ganz offen im normalen Internet herum. Die Cybercrime-Kriminologen in Wiesbaden wollten dazu nichts sagen, und der für den Staatsschutz zentral zuständige Verfassungsschutz auch nicht.