"Früher hat man geglaubt, Quantencomputer sind einfach Science Fiction. Mittlerweile gibt es seriöse Wissenschaftler, die davon ausgehen, dass sie kommen. Man weiß nicht, ob es jetzt zehn Jahre, 15 Jahre 20 Jahre sind. Aber es ist durchaus ein Problem, mit dem man sich beschäftigen muss", sagt Dr. Manfred Lochter vom BSI, vom Bundesamt für Sicherheit in der Informationstechnik.

Quantencomputer werden wohl einmal eingesetzt, um Krypto-Schlüssel sicher zu übermitteln. Das nennt sich Quantenkryptografie, Kryptografie, ermöglicht durch Quantencomputer. Quantencomputer werden wohl auch genutzt werden, um Verschlüsselungen zu knacken. Und um dagegen gewappnet zu sein, wird Post-Quantum-Kryptografie nötig.

"Post-Quanten-Kryptografie beschäftigt sich mit traditionellen kryptographischen Verfahren, die gegen Quantencomputer resistent sind."

Bisherige Verschlüsselungen halten nicht mehr stand

Sehr viele sind das derzeit nicht. Beispielsweise würden Verschlüsselungsverfahren, die beim Online-Banking und bei der sicheren Internet-Suche eingesetzt werden – dann wenn das Schloss-Symbol in der Adresszeile erscheint – einem Quantencomputer nicht standhalten.

"Als Beispiel kann man nennen RSA und ECC. Das sind Verfahren, die quasi jeder täglich nutzt, wenn er eine TLS-Verbindung aufbaut, also ins Internet geht. Dann wird am Anfang eine Schlüsseleinigung ausgeführt mit Verfahren, die quasi durch den Quantencomputer gebrochen werden können."

Also Krypto-Verfahren mit einem öffentlichen Schlüssel zum Verschlüsseln und einem privaten zum Entschlüsseln beziehungsweise zum Signieren, die werden in absehbarer Zeit unsicher sein, wenn sie auf ECC, der Elliptic Curve Cryptography, oder RSA beruhen, dem bekanntesten aller Verschlüsselungsalgrithmen, der vor 40 Jahren von Ronald Rivest, Adi Shamir und Leonard Adleman entwickelt worden ist. Bestätigt hat das die höchste Autorität, wenn es um Unsicherheit in der IT geht:

"Da kommt einem natürlich zunächst die amerikanische NSA in den Sinn, die der Sache vor zwei Jahren einen ganz großen Schub verliehen hat, indem sie vor dem traditionellen Public-Key-Verfahren gewarnt hat und den Wechsel zu Post-Quantum-Verfahren angekündigt hat. Und man durchaus auch die Strategie im United Kingdom erwähnen, die auf den gleichen Annahmen wie die amerikanische beruht und davon ausgeht, dass in den nächsten zehn, 15 Jahren Quantencomputer für große Probleme, also auf Regierungs-Level, verfügbar sein könnten."

Quantensicherer Algorithmus schon entwickelt

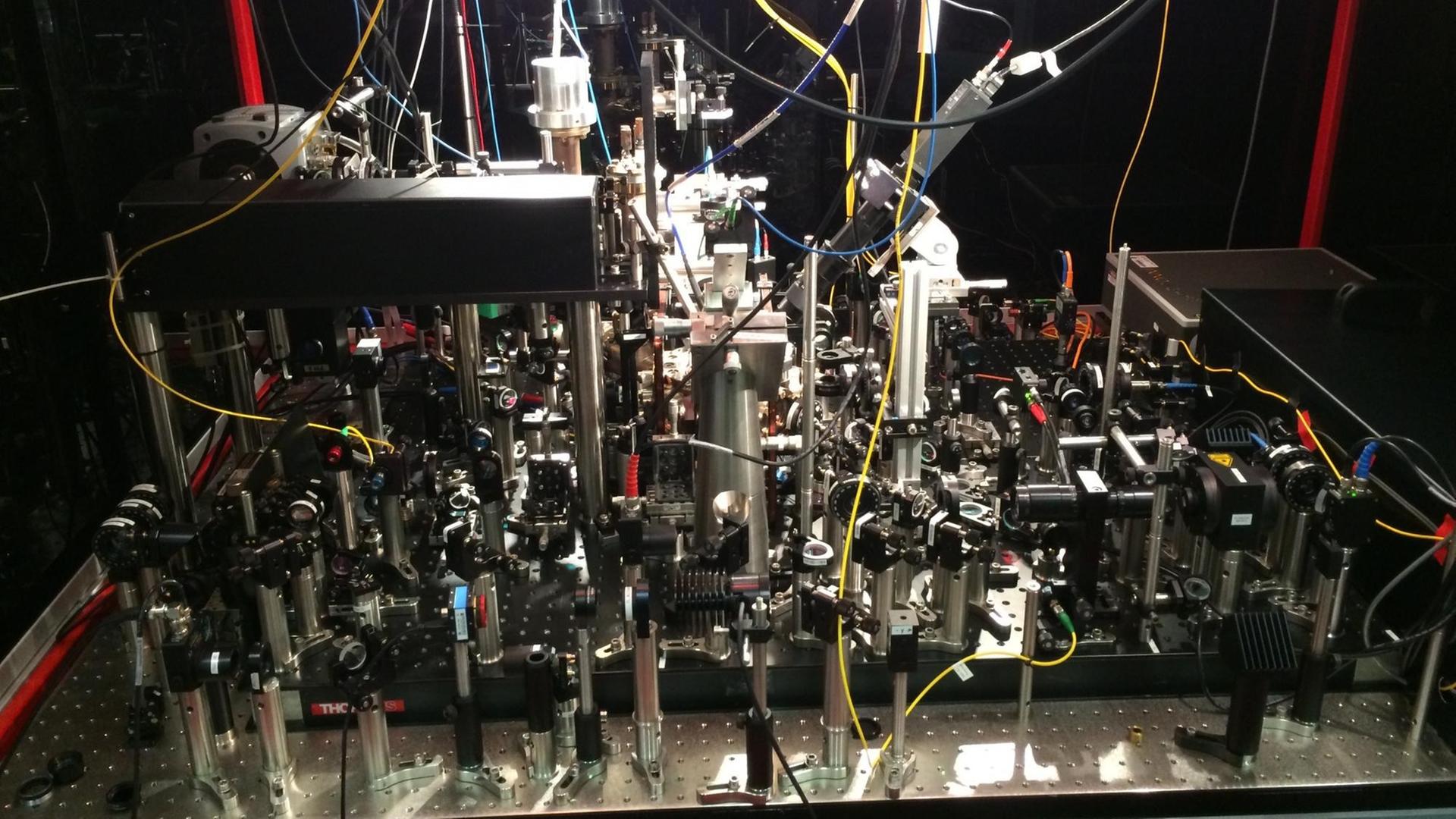

Deshalb werden jetzt Post-Quantum-Verschlüsselungs-Verfahren entwickelt und die Systeme, die sie einmal verarbeiten sollen, darauf vorbereitet, sagt Dr. Thomas Pöppelmann vom Krypto-Chip-Hersteller Infineon:

"Die neuen Verfahren sind vermutlich langsamer oder brauchen mehr Speicher, müssen größere Daten verarbeiten. Und darauf müssen sich natürlich alle Anwender von Kryptografie, Halbleiter-Hersteller, aber auch Internetfirmen einstellen und das Ganze vorsehen und versuchen auch, diesen Ressourcen-Verbrauch zu minimieren."

Gemeinsam mit anderen Forschern aus Nijmegen und Amsterdam hat Dr. Thomas Pöppelmann einen quantensicheren Algorithmus entwickelt. New Hope nennt der sich, quasi Hoffnung auf IT-Sicherheit trotz des drohenden Quanten-Computers. New Hope ist von Google eine Zeit lang eingesetzt und ausgiebig getestet worden.

"In dem konkreten Beispiel wurde der Algorithmus eingesetzt, um die Verbindung zum Playstore abzusichern. Da gibt es die schöne Aussage, dass der Download von 'Kung-Fu-Panda 2' sicher war. Den wird die NSA in den nächsten 20 oder 30 Jahren nicht knacken können."