"Unsere Sicherheitsbehörden müssen die rechtlichen und technischen Instrumente haben, um politisch motivierte Kriminalität wirkungsvoll zu bekämpfen. Auch im Bereich der Cybersicherheit, wo wir noch zwei große Projekte als Bundesregierung und Parlament zu stemmen haben: die aktive Cyberabwehr und das Internetsicherheitsgesetz 2.0."

Bundesinnenminister Horst Seehofer Mitte Mai. Er will Sicherheitsbehörden erlauben, auf Sabotage über das Internet mit Gegenmaßnahmen zu antworten. Kritiker nennen das Hackback, also "Zurückhacken".

"Das ist immer die allerletzte aller Möglichkeiten, wenn alle anderen Abwehrmöglichkeiten versagen. Wenn Sie sich einen größeren Angriff auf kritische Infrastruktur vorstellen - nicht nur Energieversorgung, sondern Krankenhäuser und ähnliches und alles gleichzeitig -, dann kann eine solche Situation eintreten, wo eben die herkömmlichen Abwehrmöglichkeiten nicht mehr ausreichen."

Aktive Cyberabwehr statt "Hackback"

Aktive Cyberabwehr, das können verschiedene Maßnahmen sein: das eher harmlose Verfolgen digitaler Spuren zum mutmaßlichen Urheber, das Abschalten von Programmen - oder sogar das Zerstören der Geräte-Steuerung. Andreas Könen leitet die Abteilung Cyber- und Informationssicherheit im Bundesinnenministerium. Von Hackback will er nicht sprechen.

"Ich hacke nicht zurück, ich greife nicht seine Infrastruktur an, weil er meine angreift, das impliziert das Wort Hackback immer - und darum lehne ich das Wort Hackback ab. Es geht um eine Gefahrenabwehr, es geht darum, die Gefahr, die durch einen Angriff droht, zu beenden – und Hackback passt da einfach nicht."

Beamte sollen Internetserver übernehmen, Zugangssperren und Verschlüsselung überwinden dürfen. In den Schubladen des Innenministeriums liegt ein Entwurf für ein Gesetz, das solche Maßnahmen ermöglichen soll.

"Das ist ein Prozess, der dann noch einmal Gesetzgebung notwendig macht, in einer weiteren Runde hinter dem IT-Sicherheitsgesetz und hinter der Änderung des Verfassungsschutzgesetzes. Es bedarf dann in den nächsten Schritten natürlich auch einer Festlegung, welche Behörde das tatsächlich für die Bundesrepublik Deutschland ausführen soll in einem Krisen- und Katastrophenfall."

Bislang ist Gefahrenabwehr Ländersache

Bis es soweit ist, wird noch einige Zeit vergehen. Selbst das angekündigte Gesetz zur IT-Sicherheit 2.0 ist innerhalb der Großen Koalition umstritten. Innen- und Justizministerium konnten sich bis jetzt nicht auf einen Entwurf einigen.

Die sogenannte aktive Cyberabwehr passt nicht recht ins Gefüge der deutschen Sicherheitsbehörden. Andreas Könen findet, der Bundesnachrichtendienst sei am besten dafür geeignet – aber der hat bisher keine polizeilichen Eingriffsrechte, sondern soll eigentlich nur Informationen sammeln. Gefahrenabwehr ist Sache der Polizei, damit Ländersache. Innenminister Seehofer will deshalb das Grundgesetz ändern.

"Wenn man bei solchen Szenarien zu dem Ergebnis kommt, dass es die Länder alleine nicht schultern können, gehört es zu unserer Pflicht, uns auf eine solche Situation rechtlich vorzubereiten. Wenn wir sie nie brauchen, wäre es mir am liebsten."

Im Bereich der Cyberabwehr arbeiten Nachrichtendienste und Polizei eng zusammen. Das ist bürgerrechtlich brisant. Das verfassungsrechtliche Trennungsgebot sieht eigentlich vor, diese Bereiche auseinanderzuhalten, um übermächtige und unkontrollierbare Apparate zu verhindern.

Rechtliche Grauzonen im Cyberraum

Und noch ein dritter Akteur ist mit im Boot – das Militär. Seit gut zwei Jahren verfügt die Bundeswehr über ein eigenes Kommando Cyber- und Informationsraum, kurz CIR. Fritz Felgentreu, der verteidigungspolitische Sprecher der SPD, begründet:

"Der Grundgedanke ist: Wie können wir eine Verteidigungsfähigkeit im Cyberraum aufbauen. Das ist ja unser großes Problem, dass über den Cyberraum auf einmal Bedrohungen entstanden sind, die die Schwelle eines normalen Hacker-Angriffs überschreiten können, sodass sie die Intensität eines militärischen Angriffs bekommen."

Wenn die Bundeswehr im Ausland oder gar im Inland in IT-Netze eindringt, agiert sie in einer rechtlichen Grauzone. Der General Ludwig Leinhos, dem das Kommando CIR untersteht, forderte deshalb kürzlich, den "digitalen Verteidigungsfall" rechtlich zu regeln. Tobias Pflüger, der verteidigungspolitische Sprecher der Linken, hält davon wenig:

"Wenn man diesen Bereich genauso behandelt wie Land, See, Luft, dann ist es klar, dass auch in diesem Bereich die Grundgesetzvorgaben gelten. Und das heißt klipp und klar: Angriffsaktionen durch die Bundeswehr wären vom Grundgesetz logischerweise nicht gedeckt."

NATO-Übung für den Fall des Cyberkriegs

"Good morning, cyber warriors around the world! Welcome to Locked Shields 2019! At the toughest cyber exercise of the world..."

Im Frühjahr übte die NATO für den Cyberkrieg. Am Manöver Locked Shields, das von Estland aus koordiniert wurde, nahmen auch deutsche Soldaten teil. Das Szenario: Eine Hackergruppe, die einer ausländischen Macht nahe steht, streut Fake News – Propaganda und Desinformation, um die Bevölkerung zu verunsichern. Gleichzeitig versucht sie, die Kontrolle über die Wasserwerke zu übernehmen und die digital gesteuerte Chlorzufuhr hochzufahren, um das Trinkwasser zu vergiften.

Wie realistisch sind solche Szenarien – und was könnten "offensive Maßnahmen" gegen solche Angriffe ausrichten? Die Rede ist von Cyber-Krieg und Cyber-Waffen. Aber viele Informatiker sehen die militärische Ausdrucksweise skeptisch. Zum Beispiel Rainer Rehak vom Berliner Weizenbaum-Institut für die vernetzte Gesellschaft.

"Die ‚Munition‘ - in Anführungsstrichen -, das ist die Kenntnis von Sicherheitslücken, die dann mit kleinen Software-Stückchen, die das ausnutzen, sogenannten exploits, in die Tat umgesetzt werden kann, um dann fremde Systeme zu übernehmen, auszulesen oder auch herunterzufahren."

Warnung der Experten vor blindem Zurückschlagen

Der Cyber War folgt anderen Regeln als der konventionelle Krieg. Zum Beispiel wird er nicht erklärt. Er findet im Geheimen statt. Die großen Cyber-Mächte Amerika, China und Russland versuchen, die Netze der anderen zu infiltrieren, sich Zugang zu verschaffen, um Informationen und Sabotagemöglichkeiten zu erlangen. Aber sie kommen dabei niemals aus der Deckung.

"Es ist quasi unsichtbar, wer wohin irgendwelche Raketen schiebt, und wenn Raketen einschlagen, ist überhaupt nicht klar, woher die überhaupt kamen. Diese Idee, da gibt’s einen Angreifer auf der anderen Seite, und ich schlage zurück, um den zu stoppen, das greift gar nicht in der Art, wie IT-Angriffe eigentlich funktionieren."

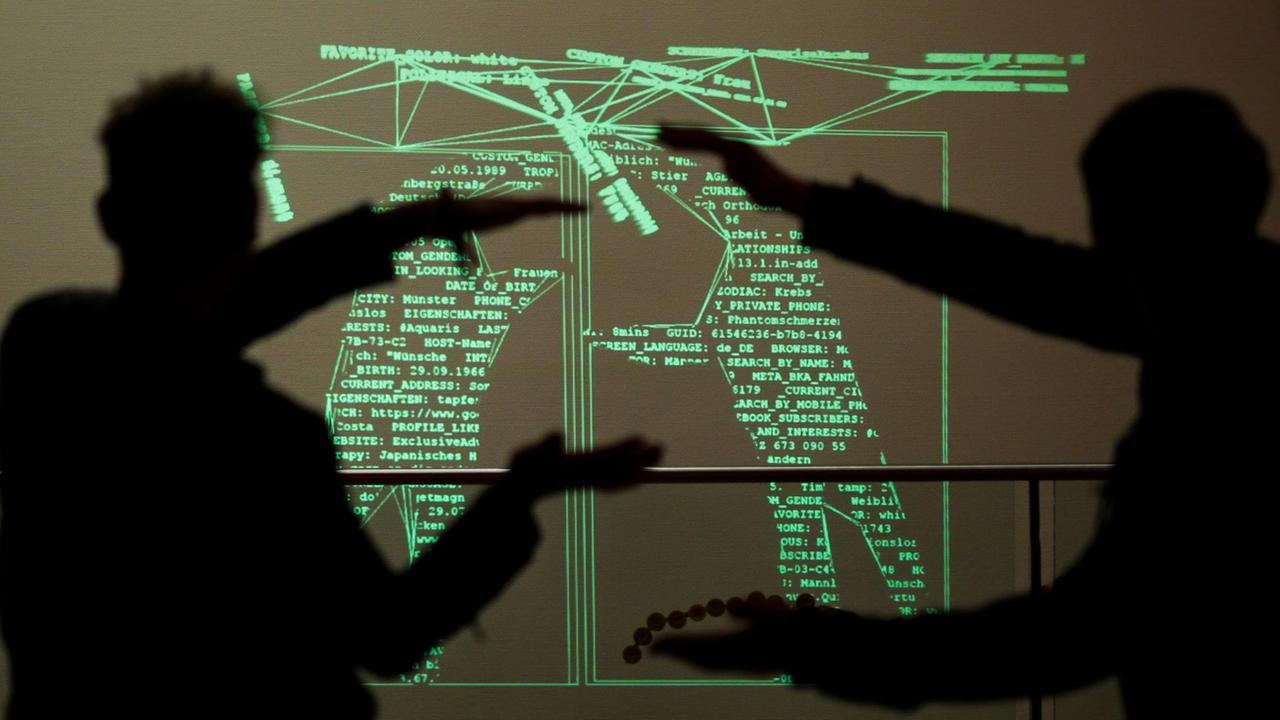

Experten für IT-Sicherheit nennen dieses Problem – zu klären, woher ein Angriff kommt - die Attribution. Anhand von digitalen Spuren versuchen sie herauszufinden, wer einen Computer oder ein Netzwerk manipuliert hat. Aber, erklärt der Kryptograph Rüdiger Weis von der Beuth-Hochschule für Technik: Solche Analysen lieferten höchstens plausible Wahrscheinlichkeiten. Hackback-Maßnahmen hält er für unverantwortlich.

"Es ist psychologisch unter Umständen teilweise nachvollziehbar, dass die sagen, wenn die anderen es haben, möchten wir es auch haben. Aber: Wenn auf dem Oktoberfest Leute Bierflaschen durch die Luft werfen, dann sollte ich das nicht machen, weil andere Leute es machen. Ich sollte auch nicht blind die Bierflaschen in die Richtung werfen, woher ich meine, dass die Bierflasche kommt; das würde unter Umständen sehr schnell eskalieren. Vielleicht ist das ein etwas zu bildlicher Vergleich - aber so ist es auch mit den Angriffen im Netz."

Urheber von Cyber-Aktionen schwer zu identifizieren

Die Urheber einer Cyber-Aktion sind nur schwer zu identifizieren. Ihre Infrastruktur dann zu treffen, ist noch schwieriger. Und ein weiteres Problem kommt hinzu, betont Rüdiger Weis: Die Angriffe beruhen auf bislang unbekannten Software-Schwachstellen, sogenannten Zero Day Exploits. Solche Exploits verbreiten sich aber in der Regel mit der Zeit. Zunächst nutzen andere Staaten sie, dann Kriminelle.

"Es ist ein drastisches Problem, dass alle Sicherheitslücke angegriffen werden können. Und jede backdoor ist natürlich eine offene Wunde."

Im Cyberkrieg muss ein Staat die Schutzmaßnahmen seiner Gegner umgehen.

Anders gesagt: Er braucht Hacker.

"Ich bin auch ein unabhängiger IT-Sicherheitsforscher, aber eben auch Hacker. So würde ich mich schon bezeichnen. Ich mache gerne Sachen kaputt, und das mache ich beruflich und auch in meiner Freizeit."

Thorsten Schröder ist Geschäftsführer der Firma Modzero. Sein Unternehmen hat sich auf die Suche nach IT-Schwachstellen spezialisiert. Schon auf der Internetseite, branchenüblich schlicht gehalten, wird klargestellt:

"Wir lehnen das halt ab, dass unsere Dienstleistungen oder unsere Produkte für militärische oder nachrichtendienstliche Zwecke verwendet werden. Nee, da bin ich einfach nicht mit dabei!"

Schwarze Schafe tummeln sich am Markt

Der Markt für Sicherheitslücken hat sich verändert, berichtet Thorsten Schröder.

"Die sind sehr selten geworden. Das heißt aber auch: Wenn es einen Exploit gibt, der einmal durch das gesamte Telefon durchmarschiert, dann ist der sehr viel wert. Da haben sich Firmen auf dem Markt etabliert, die handeln mit Schwachstellen, das heißt, die werben gezielt auf Hacker-Veranstaltungen und sagen halt: Hier, wenn ihr mal eine Sicherheitslücke gefunden habt, dann meldet die doch nicht an den Hersteller, sondern kommt zu uns. Und dann überbieten die sich dann gegenseitig auf den Hacker-Veranstaltungen, ich sag mal, für so ein Jailbreak-Exploit gehen halt locker 500.000 Dollar über den Tisch. Und dann gibt es halt unabhängige Forscher, die sagen: ‘Ich kann davon prima leben. Wenn ich einmal im Jahr eine fetten bug finde in diesen großen, breit eingesetzten Produkten, dann verkauf ich die halt für eine halbe Million oder 200.000, und damit komm ich gut über die Runden‘."

Auf diesem schwarzen und grauen Markt treten immer mehr Staaten im Zuge des Cyber War als Käufer auf. Ohne Software-Fehler keine "offensiven Maßnahmen". Viele der sogenannten Broker zeigen ein moralisch fragwürdiges Geschäftsgebaren, kritisiert Thorsten Schröder.

"Die beliefern eben auch Dienste und Staaten, die offenkundig Dissidenten jagen und umbringen. Das ist auch so ein Grund, weswegen ich mit dieser Branche nichts zu tun haben möchte."

Rolle des BSI und Sicherheitslücken

In Deutschland ist das Innenministerium sowohl für die IT-Sicherheit zuständig, als auch für die öffentliche Sicherheit. Vor zwei Jahren wurde die Zentrale Stelle für Informationstechnik im Sicherheitsbereich, kurz ZITIS, eingerichtet. Ihre Aufgabe: den Diensten und der Polizei Zugang zu Daten auf Smartphones und Laptops verschaffen. Dafür sind häufig unverbrauchte, also bisher unerkannte Sicherheitslücken notwendig. Gleichzeitig aber ist das Bundesamt für Sicherheit in der Informationstechnik BSI dafür zuständig, solche Zugänge möglichst schnell zu schließen – und dieses Amt gehört ebenfalls zum Innenministerium.

Künftig sollen die Netzbetreiber ihre Anlagen vom BSI zertifizieren lassen und bekannt gewordene Sicherheitslücken melden. Aber sie befürchten, dass solche Informationen über die ZITIS an die Polizeibehörden und Dienste weiterwandern könnten - was bei vielen Kunden, die auf Vertraulichkeit Wert legen, schlecht ankommt.

Bei einer Bundestags-Anhörung von Sachverständigen im April dieses Jahres erklärte Klaus Landefeld vom Verband der Internetwirtschaft:

"Also wir sehen es so, dass (für die Funktion das BSI) tatsächlich eine Klarstellung erfolgen muss, dass das BSI unabhängig von den Erwägungen anderer Stellen, anderer Sicherheitsbehörden arbeiten kann und auch ausschließlich der Verbesserung der IT-Sicherheit und Netzen verpflichtet ist."

Fragen zur Unabhängigkeit des BSI

Alle Oppositionsparteien außer der AfD fordern mittlerweile, das BSI aus dem Innenministerium herauszulösen. Der Grüne Konstantin von Notz sprach bei der Anhörung dessen Präsidenten Arne Schönbohm direkt an:

"Deswegen frage ich Sie mal jetzt zugespitzt, Herr Präsident: Über Ihren Sprechzettel jetzt für die Anhörung guckt das BMI aber nicht vorher drüber? Sie wissen ja, ich kämpfe sehr hart für Ihre Unabhängigkeit, aber es würde helfen, dass Sie als Präsident auch mal Stellung beziehen, denn das wäre tatsächlich ein wichtiger Baustein."

(Schönbohm:) "Herr von Notz hat mich gebeten, Stellung zu beziehen zum Thema Unabhängigkeit des BSI. Also, ich fühle mich eigentlich ganz wohl. Die Frage ist immer die - und das steht ja bei Ihnen dahinter -, es gibt ja auch teilweise bei den Sachverständigen immer so ein Gefühl, dort werden irgendwelche Schwachstellen an irgendwen weitergegeben. Jetzt bin ich seit gut drei Jahren in diesem Amt und in dieser Funktion. Ich bin noch nie irgendwo gehindert worden, dafür zu sorgen, eine Schwachstelle schnell zu schließen (Zwischenruf). Ja, ich weiß, ist ja öffentlich, alles klar. Und ich fühle mich in der jetzigen Phase, so wie wir alle zusammenarbeiten, sehr, sehr wohl."

(Von Notz:) "Aber wenn Sie die Auffassung hätten, Hackbacks sind des Teufels, können Sie das sagen - als Präsident, im Weisungsstrang Fach- und Rechtsaufsicht des BMI? Können Sie das sagen?"

(Schönbohm:) "Natürlich kann ich das sagen. Die Frage ist, wie oft ich das sagen kann, aber ich kann es schon sagen."

(Schönbohm:) "Herr von Notz hat mich gebeten, Stellung zu beziehen zum Thema Unabhängigkeit des BSI. Also, ich fühle mich eigentlich ganz wohl. Die Frage ist immer die - und das steht ja bei Ihnen dahinter -, es gibt ja auch teilweise bei den Sachverständigen immer so ein Gefühl, dort werden irgendwelche Schwachstellen an irgendwen weitergegeben. Jetzt bin ich seit gut drei Jahren in diesem Amt und in dieser Funktion. Ich bin noch nie irgendwo gehindert worden, dafür zu sorgen, eine Schwachstelle schnell zu schließen (Zwischenruf). Ja, ich weiß, ist ja öffentlich, alles klar. Und ich fühle mich in der jetzigen Phase, so wie wir alle zusammenarbeiten, sehr, sehr wohl."

(Von Notz:) "Aber wenn Sie die Auffassung hätten, Hackbacks sind des Teufels, können Sie das sagen - als Präsident, im Weisungsstrang Fach- und Rechtsaufsicht des BMI? Können Sie das sagen?"

(Schönbohm:) "Natürlich kann ich das sagen. Die Frage ist, wie oft ich das sagen kann, aber ich kann es schon sagen."

Schulze: "Offensiv-Fähigkeiten, aber keine Strategie"

"Ich bin nicht grundsätzlich gegen Hackbacks, ich bin gegen den leichtfertigen Einsatz davon."

Matthias Schulze von der Stiftung Wissenschaft und Politik, Forschungsgruppe Sicherheitspolitik.

"Also mindestens seit 2016 haben wir eine offensivere Gangart in der deutschen IT-Sicherheitspolitik. Davor war das Ganze in erster Linie zivil und defensiv orientiert. Mit 2016 haben wir das neue Weißbuch, was einen offensiveren Touch hat, wir haben den Aufbau des Kommandos CIR, wir haben die Schaffung der ZITIS. Und das sind alles Pflöcke, die da eingeschlagen werden, um in eine offensivere Richtung zu gehen."

Matthias Schulze bemängelt, es sei kein Gesamtkonzept erkennbar und warnt vor ungewollten Folgen:

"Wir bauen Offensiv-Fähigkeiten auf, haben aber keine Strategie, wie wir damit umgehen wollen. Denn es ist zu erwarten, wenn man sich so die Interaktion von Cybermächten anguckt, dass da getestet werden wird, was wir da tun. Also offensive Akteure werden testen, wie es mit unserem politischen Willen bestellt ist, diese Fähigkeiten auch zu benutzen."

Digitales Wettrüsten der großen Blöcke

Tatsächlich stehen die Weltmächte in einem verschärften digitalen Wettrüsten. Vorangetrieben wird es von den militärisch stärksten unter ihnen: China – Russland – Europa – und an der Spitze die Vereinigten Staaten.

"Resilience though isn‘t enough. We also must be prepared to respond…"

Der US-Vizepräsident Mike Pence hielt vor einem Jahr eine Rede zur amerikanischen Cyberstrategie:

"Unsere Regierung hat begonnen, das Cyber-Kommando der Vereinigten Staaten mit den anderen Teilstreitkräften gleichzustellen. Die Zeiten, in denen unsere Gegner uns ungestraft mit Cyberattacken angreifen konnten, sind vorbei. Unser Ziel bleibt: amerikanische Sicherheitsbehörden werden in der digitalen Welt genauso dominant sein wie in der physischen."

"Das ist eine sehr aggressive, offensive Cyberdoktrin. Im Gegensatz zu den westeuropäischen Doktrinen, die eher defensiv und auf Verteidigung ausgelegt sind, argumentieren die Amerikaner: Okay, Abschreckung funktioniert im digitalen Raum sowieso nicht, deswegen versuchen wir, das Ganze operativ zu lösen, indem wir die Angreifer des Gegners permanent binden, weil wir sie damit beschäftigen, unserer eigenen Cyberangriffe abwehren zu müssen."

Permanente Infiltrationsversuche, Gegner unklar

In dem entsprechenden Strategiepapier des Verteidigungsministeriums wird der Ansatz mit persistent engagement und defending forward beschrieben – "dauerhafte Konfrontation" und "Vorwärtsverteidigung". Konkret heißt das: andauernde Infiltrationsversuche der Netze der Gegner und Beobachtung ihrer Aktivitäten.

"Das heißt, das findet nicht mehr nur im eigenen Netzwerk statt, sondern auch im Netzwerk des Gegners und auch in alliierten Netzwerken. Kann also durchaus sein, dass amerikanische Cyber-Command-Hacker in deutschen oder europäischen Netzwerken defend forward spielen und mit russischen oder iranischen Hackern interagieren."

Ist das US Cyber Command in deutschen Servern aktiv, platziert dort womöglich digitale Hintertüren? Andreas Könen vom Bundesinnenministerium:

"Schadsoftware in deutschen Systemen ist sicher eine unakzeptable Sache, egal von wem sie implementiert wird oder woher sie kommt … Wir streben Systeme an, die präventiv sauber gesichert sind, die keine Schad-Codes enthalten, das ist sicher an keiner Stelle und für niemanden für deutsche Infrastruktur akzeptabel. Das seh' ich aber auch nicht; ich sehe keinen Punkt, wo so etwas von unseren amerikanischen Freunden verlangt oder auch nur intendiert würde."

Am Donnerstag dieser Woche wird das Innenministerium seinen Bericht zur Lage der IT-Sicherheit vorstellen. Neuigkeiten zur aktiven Cyberabwehr sind nicht zu erwarten. Aber es wird wieder einmal deutlich werden, wie verwundbar unsere digitale Infrastruktur ist. Der Informatiker Rainer Rehak vom Berliner Weizenbaum-Institut fordert deswegen, sich auf die Defensive zu konzentrieren.

"Wenn ich so viel Geld in die Hand nehme und Kompetenzen aufbaue – warum dann nicht das richtig machen? Was weiß ich, die ‚Agentur für Software-Verteidigung‘, wenn es unbedingt militärisch klingen soll. Mit dieser aktiven Cyberverteidigung kaschieren wir eigentlich, dass wir unsere normale IT-Sicherheit überhaupt nicht im Griff haben."